Aktualizujesz sprzęt na bieżąco? Jeśli nie, szybko zmień swoje przyzwyczajenia. Używanie nieaktualnego systemu operacyjnego, przeglądarki lub wtyczki może prowadzić do instalacji na Twoim sprzęcie exploitów – niezwykle groźnych programów, wykorzystujących luki w zabezpieczeniach.

Exploity to jeden z najpoważniejszych problemów związanych z bezpieczeństwem danych i systemów. Dowiedz się, na czym polega ich działanie, jak dostają się na Twój komputer i jak je blokować.

Co to jest exploit?

Exploit może być programem, fragmentem kodu lub rodzajem ataku, który opiera się na wykorzystaniu błędów – luk w zabezpieczeniach systemu operacyjnego lub oprogramowania zainstalowanego na Twoim sprzęcie.

Exploity posługują się różnego rodzaju błędami programistycznymi istniejącymi w oprogramowaniu, by przejąć kontrolę nad działaniem procesu i dzięki temu wykonać odpowiedni kod maszynowy. Mogą to być takie błędy, jak przepełnienie bufora na stosie lub stercie, format string lub inny.

Ataki z wykorzystaniem exploitów można podzielić na dwa rodzaje:

- Lokalne – są bardziej wyrafinowane, niż exploity zdalne – wymagają wcześniejszego uzyskania dostępu do systemu.

- Zdalne – działają bez wcześniejszego uzyskania dostępu do systemu.

W zależności od rodzaju istniejących luk wymienia się również różne typy exploitów, np. zero-day, XXS, DoS, spoofing. Twoje urządzenie może zostać zainfekowane nimi w czasie zwanym “oknem podatności”. To okres od momentu wykorzystania luki przez exploita po raz pierwszy do dnia wprowadzenia przez twórcę oprogramowania tzw. łatki bezpieczeństwa, czyli stosownej aktualizacji. Właśnie dlatego regularna instalacja aktualizacji jest tak ważna.

Szczególny problem stanowią exploity zero-day (0 day). Są to exploity dla jeszcze nieznanych luk, o których istnieniu dostawcy jeszcze się nie zorientowali, ale zauważyli je hakerzy. Zanim dostawcy oprogramowania odkryją i wyeliminują te luki, może upłynąć sporo czasu, w którym przestępcy będą bez przeszkód działać.

Zdarza się, że osoba, która znalazła lukę, nie informuje o tym producenta oprogramowania, ale sprzedaje swoje odkrycie cyberprzestępcom. W takim wypadku twórca oprogramowania dowiaduje się o problemie dopiero wtedy, gdy luka jest już przez jakiś czas wykorzystywana do ataków.

Jak dochodzi do infekcji exploitem?

Do rozpowszechniania exploitów cyberprzestępcy często wykorzystują socjotechnikę, czyli działania, które mają na celu skłonienie osób do wykonania określonych czynności. Zakażenie następuje zwykle w wyniku poniższych sytuacji:

- Otwarcie zainfekowanego pliku

Pliki tego typu pojawiają się zwykle w wiadomościach phishingowych wysyłanych na skrzynki mailowe. W wiadomościach tego typu haker podszywa się pod inną osobę lub instytucję, aby skłonić Cię do otworzenia załącznika, w którym ukrywa się exploit.

Uważaj więc na wszystkie wiadomości pochodzące rzekomo od banku, serwisu społecznościowego, firmy kurierskiej, gazowni itp. Zanim otworzysz coś, co ma być fakturą lub zaległym rachunkiem, zastanów się, czy wiadomość jest prawdziwa. Jeśli nie zachowasz ostrożności, możesz pobrać i uruchomić złośliwy kod.

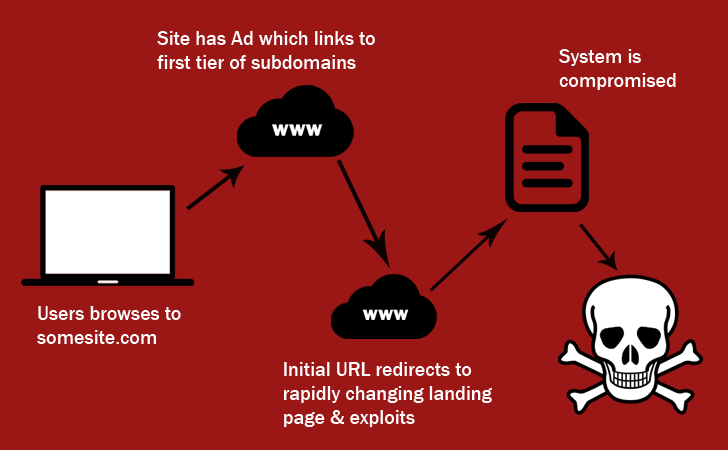

- Odwiedzenie strony zawierającej szkodliwy kod

Do infekcji może dojść również poprzez otwarcie strony internetowej zawierającej szkodliwe skrypty. Musisz więc uważać na wszelkiego rodzaju linki otrzymywane w mailach, wiadomościach wysyłanych za pośrednictwem komunikatorów, a nawet SMS-ach.

Niestety, w większości przypadków użytkownik nie jest świadomy, że jego komputer został zaatakowany. Gdy dowiaduje się o infekcji, jest już zwykle za późno. Dlatego tak ważne jest zachowanie ostrożności i regularne instalowanie łatek bezpieczeństwa.

Jak działa exploit?

Gdy exploit dostanie się do systemu, w pierwszej kolejności przeprowadza operacje, które pozwalają mu na przejęcie uprawnień administratora. Pozwala mu to na wykrycie luk w zabezpieczeniach oprogramowania i zaplanowanie ścieżki ataku. Najczęściej atakowane są przeglądarki internetowe, programy pakietu Office, Java, Adobe Flash Player, a także Adobe Acrobat Reader.

Po uzyskaniu dostępu do systemu przez lukę exploit pobiera z serwera cyberprzestępców kolejny szkodliwy program, który wykonuje określoną aktywność – np. wykrada dane osobowe, włącza komputer do sieci botnetu rozsyłającego spam lub przeprowadzającego ataki DDoS. Może w ten sposób zainstalować i uruchomić na komputerze ofiary dowolne szkodliwe oprogramowanie – spyware, adware, ransomware, wirusy, robaki, konie trojańskie.

Eksploity są zagrożeniem nawet dla świadomych i ostrożnych użytkowników. Chodzi tu zwłaszcza o czas pomiędzy odkryciem luki a opublikowaniem dla niej łatki bezpieczeństwa – w tym okresie exploity są zagrożeniem dla wszystkich, nawet tych instalujących aktualizacje regularnie. Jedyną pomocą w takich sytuacjach są odpowiednie narzędzia zapobiegające atakom exploitów, które rozpoznają schematy ich działania i blokują je.

Jakie mogą być skutki infekcji exploitem?

Infekcja exploitem może nieść za sobą wiele poważnych konsekwencji, które mogą kosztować Cię wiele stresu i pieniędzy. W zależności od programu, który exploit zainstaluje na Twoim komputerze, możesz spodziewać się różnych skutków, np.

- wykradanie poufnych danych, np. danych osobowych, numerów kart kredytowych, loginów, haseł, listy kontaktów itp.,

- rozsyłanie spamu z Twojej skrzynki mailowej,

- obciążanie zasobów komputera,

- przeprowadzanie ataków DDoS za pośrednictwem zainfekowanego urządzenia,

- śledzenie działalności użytkownika w internecie za pomocą oprogramowania typu spyware,

- usuwanie plików z dysku komputera,

- rejestrowanie naciśnięć klawiszy za pomocą keyloggera,

- robienie zrzutów ekranu i przesyłanie ich do hakera,

- przejęcie kontroli nad kamerą i mikrofonem,

- wyświetlanie niechcianych treści reklamowych,

- blokowanie komputera za pomocą oprogramowania ransomware, wymuszającego okup.

Jak widzisz, infekcja exploitem naraża Cię na zakażenie wszelkimi rodzajami złośliwego oprogramowania, co skutkuje wieloma przykrymi konsekwencjami. Zanim haker włamie się na Twoje konto bankowe lub usunie dane na Twoim dysku po ataku za pomocą exploita, dowiedz się, jak chronić się przed tego typu atakami.

Komu grożą ataki z wykorzystaniem exploitów?

Ataki tego typu dotyczą osób korzystających z oprogramowania, systemów operacyjnych oraz sprzętów i urządzeń elektronicznych, które są w stanie pobierać pliki z internetu. Jak już wspomnieliśmy, najczęstsze cele to Microsoft Office, przeglądarki internetowe oraz ich wtyczki, takie jak Adobe Flash Player czy Adobe Reader, a także odtwarzacze multimedialne.

Niestety, dla hakera nie ma większego znaczenia, kogo dokładnie atakuje. Nie możesz więc stwierdzić, że problem exploitów Ciebie nie dotyczy, ponieważ nie prowadzisz żadnej szczególnej działalności. Na ataki exploitów narażeni są wszyscy – zwykli użytkownicy, lokalni przedsiębiorcy, małe i średnie firmy, a nawet korporacje. Hakerzy działają na masową skalę i w większości przypadków mają na celu zainfekowanie jak największej liczby urządzeń.

Najsłynniejsze exploity

Wiele exploitów trafia na komputery w formie paczek. Są spakowane po to, by atakowany system został prześwietlony pod kątem wielu luk równocześnie. Gdy zostanie wykryta choć jedna, wówczas uruchamia się odpowiedni exploit.

Aby uniknąć wykrycia przez osoby zajmujące się cyberbezpieczeństwem, zestawy exploitów korzystają z różnych metod, np. zaciemniania kodu lub szyfrowania adresów URL. Właśnie dlatego, exploity nie zawsze są wykrywane przez oprogramowanie zabezpieczające- jedynie najlepsze narzędzia, używające analizy behawioralnej, są w stanie tego dokonać.

Exploity w paczkach to zwykle najgroźniejsze formy ataku. Oto najbardziej znane z nich:

- Blackhole Kit

W 2012 roku stanowił najbardziej rozpowszechnione zagrożenie w sieci. Na celowniku ma luki starych wersji przeglądarek Firefox, Internet Explorer Chrome oraz Safari, a także wiele popularnych wtyczek, takich jak Adobe Flash, Adobe Acrobat i Java.

Działanie Blackhole Kit przebiega klasycznie – najpierw ofiara jest zachęcana do kliknięcia niebezpiecznego linku lub przekierowywana na docelową stronę. Następnie, zestaw wyszukuje luki i ładuje wszystkie exploity, na które urządzenie oprogramowanie jest podatne.

- Neutrino

Zestaw zawierający kilka exploitów Java. Został stworzony przez Rosjan w 2014 roku. Stał się słynny po tym, jak jego właściciel wystawił go na sprzedaż za cenę 34 000 dolarów.

- Angler

To wyjątkowo groźna paczka, stanowiąca jeden z najbardziej wyrafinowanych zestawów exploitów. Potrafi wykryć program antywirusowy i maszyny wirtualne i zainstalować szyfrowane pliki droppera. Szybko zaczyna korzystać z nowo publikowanych luk zero-day, co czyni ją jeszcze bardziej niebezpieczną. Szkodliwy kod jest uruchamiany bezpośrednio w pamięci, bez konieczności zapisywania go na dyskach twardych ofiary.

- Nuclear Pack

Atakuje za pośrednictwem exploitów do programów Java i Adobe Reader. Jego ofiarami byli m.in. użytkownicy męskiego portalu rozrywkowego askmen.com. Instaluje m.in. znanego trojana bankowego Caphawa, co czyni go szczególnie niebezpiecznym.

Jak chronić swoje urządzenie przed exploitami?

Exploity są bardzo groźne, jednak mamy dobrą wiadomość – istnieje kilka skutecznych sposobów, aby się przed nimi chronić. Przestrzegaj poniższych zasad, a unikniesz wielu niebezpiecznych sytuacji:

- Regularnie instaluj aktualizacje systemu operacyjnego i wszystkich zainstalowanych programów. Najlepiej używać funkcji automatycznych aktualizacji, jeśli jest to możliwe.

- Jeśli opcja automatycznych aktualizacji jest niedostępna, regularnie sprawdzaj, czy producent udostępnił nowe łatki bezpieczeństwa i od razu je instaluj.

- Gdy nie korzystasz z jakiegoś programu, odinstaluj go – to, że go nie używasz, nie chroni Cię przed ewentualnymi lukami w jego zabezpieczeniach.

- Korzystaj wyłącznie z legalnych wersji oprogramowania.

- Pobieraj pliki wyłącznie ze sprawdzonych źródeł.

- Nie klikaj w niesprawdzone linki – nawet, jeśli pochodzą od znajomych.

- Nie pobieraj załączników, które budzą Twoje wątpliwości. Wiadomości od nieznajomych najlepiej w ogóle nie otwieraj.

- Zadbaj o swoje hasła – powinny być silne i unikalne. Aby ułatwić sobie zadanie, korzystaj z menedżera haseł – stworzy on silne hasła i przechowa je w szyfrowanej bazie, do której tylko Ty będziesz mieć dostęp.

- Używaj zapory ogniowej – firewall.

- Twórz kopie zapasowe ważnych danych – unikniesz ich utraty w przypadku ataku, ale też np. awarii lub zagubienia sprzętu.

- Nie klikaj w wyskakujące okna zarówno na pulpicie, jak i w przeglądarce. Mogą prowadzić do zainfekowanych stron.

- Korzystaj z ochrony bankowości internetowej, np. logując się do banku za pomocą wirtualnej klawiatury, co pozwala zapobiec przejęciu danych logowania.

- Przed uruchomieniem zewnętrznych nośników zawsze przeskanuj je w celu sprawdzenia, czy nie zawierają szkodliwego oprogramowania.

Jaki program wybrać do obrony przed exploitami?

Exploity są wyjątkowo groźne ze względu na to, że trudno je wykryć. Wiele programów antywirusowych nie radzi sobie z tym zadaniem. Jedyny skuteczny sposób na zwalczanie exploitów to programy używające analizy behawioralnej. Co to oznacza?

Programy opierające się na analizie behawioralnej bazują na założeniu, że exploity mogą się od siebie różnić, jednak w większości posiadają podobne wzorce zachowania. Wykorzystują wszystkie dostępne informacje o najbardziej typowych zachowaniach znanych exploitów, aby zablokować ich niebezpieczne działanie. Wykorzystanie charakterystycznych zachowań exploitów pozwala dobrym programom antywirusowym uniknąć infekcji nawet w przypadku nieznanych wcześniej exploitów luk zero-day.

Technologia bazująca na analizie behawioralnej ma wiele zalet. Znacząco zmniejsza ona ryzyko zaatakowania urządzenia. Blokuje exploity wykorzystywane podczas ataków przeprowadzanych za pośrednictwem popularnych luk w zabezpieczeniach programów Adobe Flash Player, QuickTime Player, Adobe Reader i innych.

Aby mieć pewność, że wybrany przez Ciebie program skutecznie ochroni przed exploitami, wybieraj wyłącznie spośród renomowanych marek. Szczególną ochronę przed tym zagrożeniem przewiduje program Kaspersky, w którym zastosowano funkcję Automatycznej ochrony przed exploitami, identyfikującą złożone exploity na Twoim komputerze. Inne godne polecenia programy to Norton, AVG, Bitdefender, ESET, Panda lub McAfee. Liderzy branży dbają, aby stosowane przez nich zabezpieczenia skutecznie blokowały exploity i wszystkie inne rodzaje zagrożeń.

32 220 35 21

32 220 35 21 biuro@omegasoft.pl

biuro@omegasoft.pl

@OmegaSoft

@OmegaSoft