Niestety, jeśli chodzi o wszelkiego rodzaju ataki hakerskie, to nie da się ukryć, że jest ich coraz więcej, a złodzieje stają się coraz bardziej przebiegli, wykorzystując na każdym kroku naszą nieuwagę czy chwilę zawahania. Dlatego tak ważne jest to, by wiedzieć jak działają hakerzy i znać najpowszechniejsze schematy ich ataków. Dowiedz się o nich więcej i nie daj się pokonać przez cyberprzestępców.

Ataki hakerskie wykorzystujące SMSy

To jeden z najbardziej podstawowych rodzajów ataków hakerskich, który od lat stosują złodzieje, wykorzystując przede wszystkim naszą nieuwagę. Jak taki atak wygląda? Bardzo prosto. Otrzymujesz SMS-a z linkiem, który np. informuje o konieczności dopłaty przez Ciebie określonej kwoty do paczki wysłanej kurierem albo weryfikacji Twoich danych na wskazanej, zwykle zaufanej stronie (np. Twojego banku).

Przechodząc na taką stronę najczęściej zostaniesz przekierowany do jej niemal identycznej fałszywej kopii, która na pierwszy rzut oka wygląda tak jak oryginalna. Jednak wszystkie wpisywane na niej dane do logowania od razu przekazywane są hakerowi, który ma otwartą drogę do przejęcia Twoich pieniędzy z konta. Swego czasu hakerzy wykorzystywali również konfiguracyjne SMSy od operatorów, tak by taki SMS mógł otwierać furtkę do dostępu do telefonu, ale na szczęście w krótkim czasie producenci sprzętu mobilnego załatali tę lukę i nie pozostał po niej żaden ślad. Nadal jednak warto zachować dużą ostrożność w przypadku otrzymania wiadomości SMS z linkami i prośbą o wprowadzenie danych lub dokonanie wpłaty, skrupulatnie sprawdzać adresy stron i ich poprawność.

Ataki hakerskie wykorzystujące zainfekowane aplikacje

Ten rodzaj ataków hakerskich dotyczy przede wszystkim smartfonów. Nieświadomy użytkownik instaluje zainfekowaną aplikację, która bez jego wiedzy i zgody pobiera i wysyła do hakera wszystkie najważniejsze dane, które przechowuje na telefonie. Dzięki takim aplikacjom przestępca może dostać się do Twojego konta w banku i mieć dostęp do innych poufnych informacji, które zapisujesz na swoim smartfonie. Jak takie aplikacje trafiają do naszego telefonu? Przede wszystkim wynika to z nieuwagi i lekkomyślności ich użytkowników. Ile razy zdarzyło Ci się pobrać aplikację z nieznanego źródła lub skorzystałeś linków do pobrania programów otrzymanych SMS-em? Pamiętaj, że konsekwencje mogą być dla Ciebie bardzo nieprzyjemne. Co Cię może uchronić? Przede wszystkim czujność i podstawowa zasada ograniczonego zaufania. Warto przed instalacją sprawdzić link i opinie oraz pobierać aplikacje ze sprawdzonych źródeł, by mieć pewność, że nie będzie zagrożeniem dla Ciebie i Twoich danych.

Ataki wykorzystujące e-maile

To bardzo podobny rodzaj ataku hakerskiego do tego, o którym była mowa w pierwszym punkcie. Tym razem jednak haker wykorzystuje wiadomości przesyłane na naszą skrzynkę e-mailową. Otrzymujesz więc e-maila, na pierwszy rzut oka pochodzącego od zaufanego nadawcy, w postaci newslettera czy informacji o nieopłaconej fakturze. W treści takiego e-maila zaszyty jest odpowiedni link, który kieruje do fałszywej, zainfekowanej strony (najczęściej banku) i sprawa dalej toczy się podobnie jak to ma miejsce w przypadku ataku przy pomocy SMS – uzupełniane na stronie dane zostają przechwycone przez hakera, który może je wykorzystać do przejęcia środków zgromadzonych na koncie.

W przypadku ataków mailowych popularne jest też wykorzystywanie zainfekowanych załączników, zawierających np. rzekomo nieopłaconą fakturę. Pobranie i otwarcie takiego załącznika wiąże się z zainfekowaniem naszego smartfona czy komputera. W tym wypadku najlepszą ochroną jest dobry program antywirusowy i duża wstrzemięźliwość, jeśli chodzi o otwieranie załączników z nieznajomych źródeł.

Atak przez profil MDM na iPhone

Powyższy nagłówek może być dla Ciebie nieco enigmatyczny, postaram się jednak wyjaśnić o co w nim chodzi. Ten rodzaj ataku dotyczy tylko i wyłącznie urządzeń sygnowanych logiem nadgryzionego jabłuszka, lecz większości użytkowników nowych modeli iPhone’ów na szczęście już nie dotyczy. W ostatnich generacjach telefonów od Apple błąd został naprawiony, jednak w przypadku kilkuletnich urządzeń warto zwrócić uwagę na ten wykorzystywany przez cyberprzestępców sposób.

Czym jest profil MDM? Każdego iPhone ’a można skonfigurować na dwa sposoby.

W przypadku użytkowników prywatnych, którzy mają do ustawienia tylko jedno urządzenie, konfiguracja wykonywana jest samodzielnie, ręcznie, krok po kroku. Ale dla dużych firm, które kupują jednocześnie kilkadziesiąt urządzeń, ten rodzaj konfiguracji byłby zbyt kłopotliwy i czasochłonny. Mogą więc one skorzystać z szybkich ustawień, które umożliwia plik z profilem MDM, zawierający wszelkie niezbędne dane skonfigurowania iPhone ‘a. Haker potrafi tak zmodyfikować ten plik, że telefon wykrywał jego groźne pliki jako np. poprawną aktualizację do aplikacji WhatsApp i pozwalał na wykradanie wszystkich, nawet najbardziej poufnych danych znajdujących się na telefonach. Na szczęście w tym przypadku szybko udało się to zagrożenie wyeliminować odpowiednią aktualizacją, jednak starsze modele iPhone’ów nadal mają tę lukę.

Jak zabezpieczyć się przed atakami hakerskimi na smartfony?

Niestety nie ma naprawdę 100% gwarancji ochrony przed tego typu atakami, ale kilka podjętych przez Ciebie środków ostrożności zdecydowanie zwiększy Twoje bezpieczeństwo i utrudni życie hakerowi. Poniższe pięć punktów to absolutna podstawa, jeśli chodzi o zabezpieczenie Twojego smartfona przed wyłudzeniami prywatnych danych i pieniędzy. Warto ich przestrzegać – mogą uchronić Cię przed bardzo nieprzyjemnymi konsekwencjami.

Zainstaluj antywirusa

To pierwsza i najbardziej podstawowa zasada, której trzeba bezwzględnie przestrzegać w przypadku smartfonów działających pod kontrolą systemu sygnowanego zielonym robocikiem oraz komputerów osobistych. Na rynku znajdziesz całą masę różnego rodzaju programów antywirusowych, więc z całą pewnością znajdziesz coś dla siebie. Tym bardziej, że rozpiętość cenowa subskrypcji rocznej zaczyna się już 25-40 złotych (przy ochronie samego urządzenia mobilnego, np. Bitdefender Mobile Security, Norton Mobile Security) do mniej więcej 100-150 zł za najbardziej rozbudowane, wieloplatformowe wersje, które pomogą Ci chronić wszystkie Twoje domowe urządzenia (np. Panda Dome Advanced na 3 stanowiska, Norton 360 Deluxe na 5 urządzeń, Bitdefender Family Pack nawet na 15 urządzeń). Oczywiście wśród aplikacji znajdziesz również te darmowe. Przed wyborem odpowiedniego oprogramowania warto zajrzeć na stronę, gdzie znajdziesz poradnik jak wybrać idealny dla siebie program antywirusowy.

Instaluj oprogramowanie tylko oficjalnych sklepów

Kolejna złota zasada jeśli chodzi o wszelkiego rodzaju sklepy z aplikacjami. Warto korzystać tylko i wyłącznie z oficjalnych rozwiązań, które zapewniają o wiele większy stopień zabezpieczeń i sprawdzone aplikacje. Dla Androida będzie to sklep Google Play, a dla systemu iOS to Apple App Store. Choć w przypadku systemu od amerykańskiego giganta z Mountain View możemy znaleźć również autorskie rozwiązania różnych producentów smartfonów, chociażby Huawei – App Gallery czy Samsunga – Galaxy Store. Opcji jest znacznie więcej, ale warto mimo wszystko korzystać tylko z tych oficjalnych źródeł. Aplikacje, które na własną rękę możemy ściągnąć z dość przypadkowych miejsc, mogą zawierać złośliwy kod, który między innymi może przyczynić się do kradzieży naszych danych osobowych czy pieniędzy z konta bankowego. Po ich instalacji hakerzy mają otwartą drogę do zawartości naszego telefonu, a uzyskane w ten sposób informacje mogą wykorzystać do kradzieży i wyłudzeń. Warto jednak na koniec wspomnieć, że nawet w sklepie Google Play czy Apple App Store zdarzały się również przypadki posiadania w bibliotece aplikacji ze złośliwym kodem, ale do tej pory były one naprawdę niezwykle rzadkie.

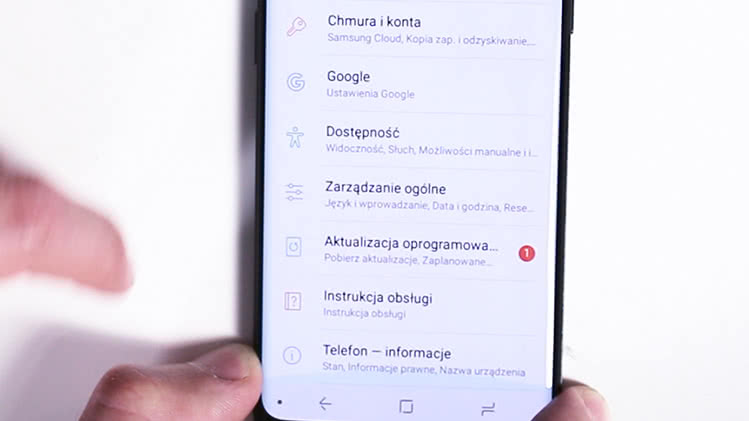

Aktualizuj na bieżąco system i aplikacje na telefonie

Producenci sprzętu mobilnego, który działa pod kontrolą Androida, od pewnego czasu wzięli się ostro do pracy i wydają coraz to nowsze wersje systemu, poprawiając stan zabezpieczeń i dbając o użytkowników swoich telefonów. Jeszcze kilka lat temu tylko najdroższe urządzenia były aktualizowane do nowszych wersji Androida.

Dziś kolejne aktualizacje stały się swego rodzaju standardem, dzięki czemu wsparcie producenta to najczęściej dwa, nawet trzy lata. Prócz kolejnych wersji Androida ważna jest także bieżąca aktualizacja systemu ze względu na łatki bezpieczeństwa. Te pojawiają się raz na miesiąc na smartfonach. Prócz samego systemu i łatek bezpieczeństwa, równie ważne jest aktualizowanie na bieżąco swoich aplikacji na telefonie. Prócz nowych rozwiązań mogą wprowadzać one właśnie większe zabezpieczenia dla korzystających z nich.

Włącz weryfikację dwuetapową

Ten element właściwie dotyczy nie tylko urządzeń mobilnych, ale także komputerów i innych urządzeń używanych do surfowania w internecie. Jeśli tylko macie możliwość, warto włączyć na nich weryfikację dwuetapową, zarówno jeśli chodzi o logowanie się do social media, takich jak Facebook czy Instagram, ale i Gmaila czy inne ważne strony internetowe, gdzie przechowywane są Twoje dane osobowe. Na początku standardowo podajemy swój login i hasło, a następnie otrzymujemy na wskazany numer telefonu kod SMS. Jako alternatywę można użyć drugiego urządzenia np. smartfona czy kodu generowanego przez odpowiednią aplikację. Dopiero jego podanie pozwala na zalogowanie się na wybrane konto online.

Nie wszystkie serwisy internetowe umożliwiają takie rozwiązanie, ale te większe najczęściej już tak. Co prawda proces logowania wydłuża się o dodatkowy etap, daje on jednak znacznie większe zabezpieczenie niż tradycyjny sposób logowania.

Nie korzystaj z publicznych sieci Wi-Fi

Ta zasada szczególnie dotyczy publicznych miejsc, gdzie dostęp do Wi-Fi ma niemal każdy. Mowa tutaj przede wszystkim o takich miejscach jak galerie handlowe, restauracje, hotele czy dworce. W takiej sytuacji nie znamy bowiem stopnia zabezpieczeń sieci i nie wiemy kto z niej aktualnie korzysta, a wtargnięcie do naszego urządzenia, smartfona czy komputera, jest zdecydowanie łatwiejsze niż w naszej dobrze chronionej domowej sieci. Jeśli tylko mamy taką możliwość, warto zamiast z publicznych hot spotów korzystać z własnej sieci komórkowej, która pod tym względem jest dużo bezpieczniejsza. Jeśli już musimy korzystać z publicznej sieci warto wcześniej się do tego odpowiednio przygotować, chociażby instalując program antywirusowy, który będzie czuwać nad naszym bezpieczeństwem oraz stosując VPN, szyfrujący przesyłane dane.

Podsumowując, hakerzy wciąż wymyślają nowe sposoby, które mają na celu kradzież zarówno naszych danych osobowych, jak i pieniędzy. To one są dla hakera zawsze najbardziej łakomym kąskiem. Niezależnie jednak od tego, jaki nowy sposób zostanie wykorzystany przez cyberprzestępców, najważniejszym orężem w walce z nimi będzie Twoja ostrożność, wiedza o typowych schematach ich działania oraz stosowanie się do powyższych, dość uniwersalnych zasad. Dzięki temu możesz czuć się bezpieczniej korzystając ze swojego smartfona.

32 220 35 21

32 220 35 21 biuro@omegasoft.pl

biuro@omegasoft.pl

@OmegaSoft

@OmegaSoft