Porywacz przeglądarek. A co to właściwie jest?

Komputer, laptop i każde inne urządzenie mobilne, gdy tylko nawiąże połączenie z siecią internetową, jest narażone na kontakt ze złośliwym oprogramowaniem. Hakerzy nie przebierają w środkach – więc jeśli zauważysz dziwne zachowanie swojej przeglądarki stron WWW – to wiedz, że coś się dzieje. I niestety nie jest to nic dobrego. Prawdopodobnie Twoja przeglądarka została… porwana.

Jak rozpoznać porywacza przeglądarek?

Skąd bierze się Browser Hijacker?

Przykłady porywaczy przeglądarek

Jak usunąć porywacza przeglądarek?

Jak zapobiegać atakom Browser Hijackers?

Porywacz przeglądarek? A co to właściwie jest?

W naszym ojczystym języku Browser Hijacker oznacza porywacza przeglądarek. I sama ta nazwa już bardzo wiele tłumaczy. Browser Hijacker przejmuje kontrolę nad Twoją przeglądarką, modyfikując jej ustawienia. I zmienić może dosłownie wszystko.

Co to oznacza? Że nawet jeśli użytkownik próbuje zmienić ustawienia swojej przeglądarki, oprogramowanie porywające nadpisuje te wybory i zarządza nimi w swoich własnych celach.

Porywacz przeglądarki jest częścią szerszego zagadnienia – szkodliwego adware. Najprościej mówiąc adware to oprogramowanie wyświetlające reklamy, a jest zaliczane do tych złośliwych dlatego, że często wyświetla się bez względu na działania użytkownika. Browser Hijacker pobiera adware, wykorzystując luki w przeglądarce internetowej.

Najgorszym objawem obecności Browser Hijackera jest niespodziewane, niezgodne z intencjami użytkownika zachowanie przeglądarki, co jest wyjątkowo uciążliwe. Program powoduje, że otwierają się strony, których nie zamierzałeś otworzyć. Przenosi Cię tam, gdzie na pewno nie chciałeś dotrzeć. Praktycznie uniemożliwia Ci swobodne korzystanie z internetu.

Ale istnieje też dobra informacja dotycząca przeglądarkowych porywaczy – to jedne z najmniej groźnych rodzajów malware. Niektóre z nich można w dość prosty sposób usunąć. Jednak zdarzają się też takie, z którymi bardzo trudno będzie się rozprawić. Całe szczęście istnieje szereg rozwiązań zapobiegających modyfikacjom przeglądarki przez Browser Hijackers – ale o tym za chwilę.

Jakie są intencje twórców porywacza przeglądarek? Ich podstawowym celem jest przekierowanie ruchu z bezpiecznych stron na te, których oglądalność generuje cyberprzestępcom ogromne przychody z wyświetlania reklam.

Zdarzają się też jednak przypadki, że Browser Hijacker zawiera w sobie oprogramowanie szpiegujące. Przykładem mogą być keyloggery, służące do przechwytywania danych wpisywanych na klawiaturze komputerowej, takich jak m.in.: dane uwierzytelniające do kont bankowych i poczty e-mail. Bardziej wyrafinowane wersje porywaczy potrafią nawet uszkodzić rejestry systemowe – często nieodwracalnie.

Jak rozpoznać porywacza przeglądarek?

To, że Twój komputer został zainfekowany Browser Hijackerem, rozpoznasz praktycznie od razu. Wystarczy tylko, że uruchomisz przeglądarkę – wielce prawdopodobne jest, że Twoja strona główna nie będzie tą, którą spodziewałeś się zobaczyć i do której jesteś przyzwyczajony, a Twoja wyszukiwarka przeniesie Cię tam, gdzie na pewno nie chciałeś się znaleźć.

Być może też zobaczysz inną stronę startową z informacją ostrzegającą o zainfekowaniu złośliwym oprogramowaniem i żądaniem wykupienia konkretnego oprogramowania, które przywróci prawidłowe działanie urządzenia. Tak działają nieuczciwe programy zabezpieczające, zwykle instalujące się z innymi programami.

Innym objawem będzie przekierowywanie wszystkich zapytań na strony, których właścicielem jest haker lub takich, z których czerpie korzyści finansowe. Działa to na zasadzie podobnej do schematu, jakim posługuje się serwer, gdy użytkownik wpisze niepoprawną nazwę strony internetowej. W przypadku niezainfekowanego komputera, wpisując żądanie z błędem w adresie, serwer DNS zwróci odpowiedź NXDOMAIN – czyli poinformuje użytkownika, że dana domena nie istnieje.

A jak bardzo uciążliwy jest porywacz przeglądarek? Wyobraź sobie, że rzeczywiście zamiast strony startowej, na Twoim ekranie pojawia się jakaś dziwna strona. Że ta strona zaczyna migać krzykliwymi kolorami. Nagle coraz szybciej pojawiają się kolejne kolorowe okienka. Tak bardzo kolorowe, że nie wiesz nawet jakie przedstawiają reklamy.

I już chcesz pozamykać te okienka i uspokoić zaskoczony wzrok – ale nic z tych rzeczy. Gdy tylko kursor myszki skierujesz w stronę zamykających okienka krzyżyków, te zamiast znikać, pojawiają się w jeszcze większej ilości. I końca nie widać…

Browser Hijackera może także przekierowywać każdą próbę wyszukania czegokolwiek na niechciane strony internetowe, a także dodać najróżniejsze linki do zakładek – w tym głównie do serwisów o charakterze pornograficznym. Może się też okazać, że intruz doda do listy zaufanych stron te witryny, których świadomie nigdy byś tam nie wpisał.

Oprócz tego, dość charakterystycznym zjawiskiem będzie pojawienie się nowych pasków narzędzi oraz nieudane próby wejścia na niektóre strony internetowe – dotyczy to w szczególności witryn z oprogramowaniem antywirusowym, antyszpiegowskim i usuwającym porywaczy przeglądarek.

Jak łatwo się domyślić, to wszystko prowadzi do bardzo dużego spowolnienia transferu i ograniczenia możliwości korzystania z internetu. Raz otwierając drzwi porywaczowi przeglądarek, musisz liczyć się z wejściem na niełatwą drogę do jego usunięcia.

Skąd bierze się Browser Hijacker?

Nic nie dzieje się bez przyczyny – przynajmniej w przypadku Browser Hijackera. To, że zauważyłeś dziwne zachowanie komputera zwykle oznacza, że w jakiś sposób do jego systemu dostało się szkodliwe oprogramowanie.

W przypadku porywacza przeglądarki głównym sposobem jego przeniknięcia do komputera jest instalacja dodatkowego oprogramowania, pasków narzędzi, rozszerzeń albo obiektów pomocniczych. Coś, co wygląda na atrakcyjne rozwiązanie np. służące do wykonywania ciekawych animacji, może się okazać tylko przykrywką dla złośliwego malware.

Ściąganie dodatków z nieznanych źródeł może bardzo szybko przyczynić się do spowolnienia lub całkowitego zawieszenia pracy komputera. Oczywiście wraz z występowaniem wszystkich objawów obecności porywacza przeglądarki – wyskakujących niechcianych okienek i wyświetlania często nieoczekiwanych treści.

Ale żeby nie było tak łatwo – porywacze przeglądarek często są załączone do całkiem legalnego oprogramowania. Zwykle są prezentowane jako dodatek instalacyjny – posiadają jakąś pozornie atrakcyjną dla użytkownika formułę, która ma go zachęcić do instalacji.

Porywacze przeglądarek dołączane mogą być do darmowego oprogramowania i pobierane z nim w pakiecie. Taki sposób przenoszenia nazywamy bundlingiem – użytkownik instalując jeden, pozornie przydatny program, automatycznie nabywa Browser Hijackera. Zwykle ma to miejsce przy wybraniu Szybkiej/Zalecanej instalacji oprogramowania, która automatycznie rozpakowuje wszystkie komponenty pobranej aplikacji, niestety bez możliwości wyboru jej składników. Zdarza się też, że oprogramowanie dodatkowe automatycznie oznaczone jest jako zaakceptowane do instalacji – dlatego zawsze zwracaj uwagę na wszystkie checkboxy i na to, na co w rzeczywistości wyrażasz zgodę. Zwykle takie zainfekowane pseudo-dodatki nie posiadają żadnej dokumentacji, określonego sposobu działania, czy też jasnego sposobu deinstalacji.

Gdzie najczęściej można spotkać Browser Hijackera? Najczęściej ukrywa się w załącznikach w e-mailach, plikach ściąganych z torrentów oraz nieznanych i podejrzanych witryn internetowych.

Przykłady porywaczy przeglądarek?

Na przestrzeni lat bardzo mocno rozwinęła się działalność hakerów. Dziś trudno stwierdzić jak wiele porywaczy przeglądarek powstało – to zasługa prostoty funkcjonowania tego mechanizmu. Zobacz przykłady znanych i często spotykanych Browser Hijackerów.

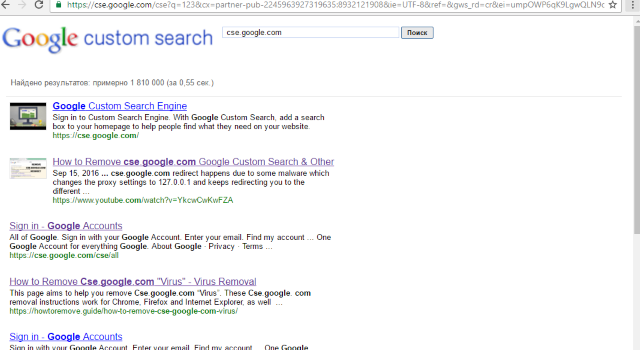

Cse.google.com

Niby zaufane Google, a jednak nie do końca. Mimo wszystko to całkiem prawdziwa przeglądarka, która jednak często jest wykorzystywana przez złośliwe oprogramowanie. Infekcja za jej pośrednictwem objawia się ciągłymi przekierowaniami właśnie na cse.google.com lub Google Custom Search. Zmienia się adres strony domowej, adresy nowych kart, a także domyślna wyszukiwarka.

Porywacz przeglądarki jest tutaj wykorzystywany do czerpania zysków przez hakerów z tytułu dystrybucji niebezpiecznych programów. Zagrożenie jest tutaj niezbyt wysokie, ponieważ nie dochodzi do modyfikacji systemu.

Cse.google.com może zainstalować się z jakąś zewnętrzną aplikacją (bundling). Zwykle są to atrakcyjnie wyglądające optymalizatory systemu albo programy do konwersji PDF-ów. Ten porywacz skutecznie działa praktycznie na wszystkich popularnych przeglądarkach, między innymi na Mozilla Firefox, Google Chrome i Safari.

Początkowo część osób, które spotkają się z tym porywaczem, raczej nie uznają jego obecności, za coś groźnego – to duży błąd. Browser Hijacker zbiera informacje dotyczące użytkowników, np.: historię przeglądania, adres IP czy też dane o dostawcy sieci. Robi to w celu stworzenia systemu przekierowań. Nigdy nie możesz być jednak pewien, na jak groźne strony zostaniesz przekierowany i czy zebrane dane nie zostaną wykorzystane przez cyberprzestępców.

Gdy tylko zauważysz, że Twój komputer mógł zostać zainfekowany przez cse.google.com postaraj się natychmiast go usunąć. Możesz to zrobić w dwojaki sposób: ręcznie lub za pośrednictwem sprawdzonych i cieszących się zaufaniem antywirusów.

Jeśli uda Ci się go wykasować, pamiętaj o zresetowaniu przeglądarki. Mimo szybkiej reakcji szkodliwe oprogramowanie mogło zostawić po sobie niemały bałagan. Dobrze jest wtedy skorzystać z programów, które wykryją wszystkie pliki i wpisy do rejestru, które podczas ręcznego usuwania przypadkiem mogłyby zostać pominięte. Przykładowo w tym celu możesz wybrać program SpyHunter 5.

Power Search

Ten porywacz przeglądarek to kolejna potencjalnie niechciana aplikacja (PUA). Jej charakterystycznymi cechami są: zmiana ustawień przeglądarki, promowanie fałszywej wyszukiwarki oraz gromadzenie danych przeglądania. Zdarza się, że Power Search jest tworzony w celu dostosowania do potrzeb hakera jedynie wybranych ustawień.

Klasycznym objawem będzie zamiana żądanego przez użytkownika adresu na srchpowerwindow.info. Ta pseudowyszukiwarka samodzielnie nie generuje żadnych wyników, jednak korzystając z geolokalizacji, pobiera wyniki wyszukiwania z Google, Bing lub Yahoo. Power Search zmusza użytkownika do korzystania z jej przekierowań.

Próba zmian adresu strony głównej i nowych kart będzie bezskuteczna, dopóki na dysku będzie działał Power Search. Innymi słowy, aby korzystanie z internetu było bezpieczne, trzeba odinstalować porywacza.

Power Search, oprócz uprzykrzania życia użytkownikowi przez przekierowania i wyskakujące reklamy, gromadzi też sporo danych dotyczących jego tożsamości – nawet tych najbardziej wrażliwych. Zebrane informacje często są odsprzedawane innym cyberprzestępcom, co jeszcze bardziej potęguje zagrożenie.

Przynętą dla użytkownika jest przedstawianie Power Search jako aplikacji ulepszającej działanie internetu. Pobrać można ją za pośrednictwem fałszywych instalatorów Flash Player’a, reklam typu POP-UP albo ściągając bezpłatne oprogramowanie. Nawet przypadkowe kliknięcie w reklamę może uruchomić skrypty wywołujące niechcianą instalację porywacza.

Możesz oczywiście próbować ręcznie pozbyć się natrętnej infekcji, jednak będzie to dość skomplikowane. Dużo lepiej sprawdzą się tutaj programy stworzone do usuwania tego typu oprogramowania.

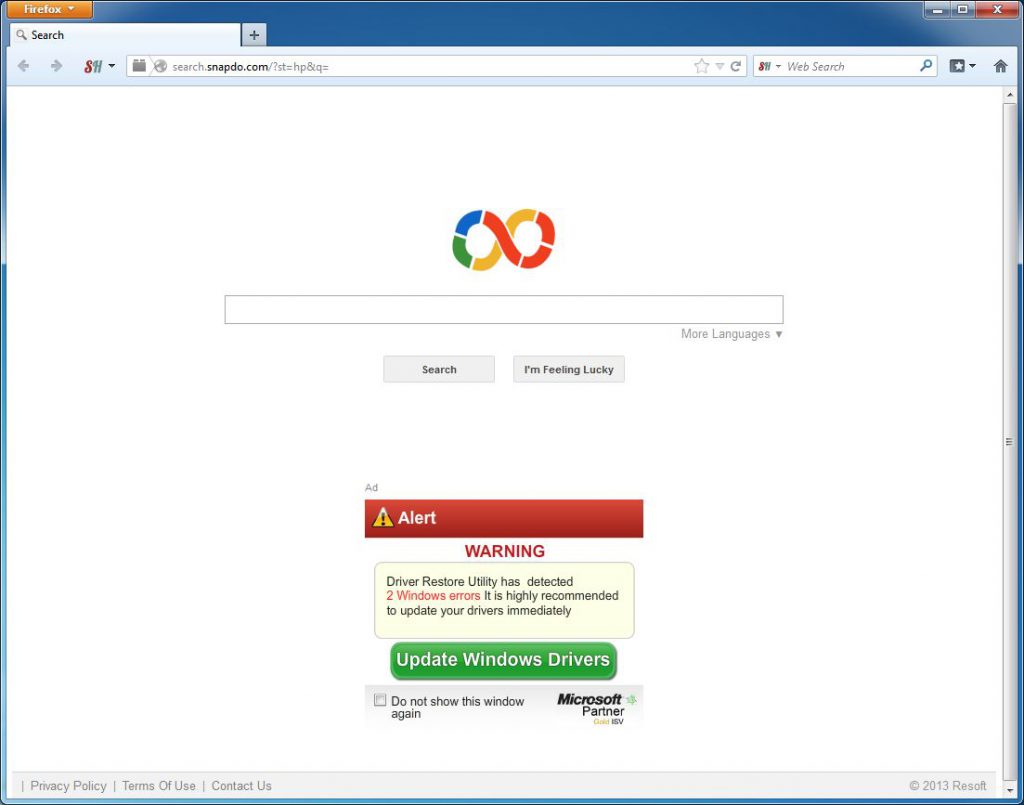

Snap.do

To rodzaj tak zwanego Smartbara – czyli dodatkowego paska narzędzi. Opracował go zespół ReSoft. W teorii jego zadaniem jest ułatwienie wyszukiwania i dostęp do dodatkowych funkcji przeglądarek. To klasyczna postać porywacza przeglądarki, który przekierowuje wyszukiwania na stronę search.snap.do, uzupełnionego o oprogramowanie szpiegujące. Bezpośrednio można go pobrać ze strony Resoft, a pośrednio przez niezbyt etyczne zagrania firmy. Sprawnie działa z popularnymi przeglądarkami: Google Chrome, Mozilla Firefox czy też Internet Explorer.

Snap.do ma wpływ na działanie systemu operacyjnego Windows i zupełnie niepotrzebnie zajmuje miejsce na ekranie, generując setki reklam i linków sponsorowanych. Jednak dobrą wiadomością jest to, że można próbować go usunąć za pomocą znanego z Windowsa elementu w panelu sterowania: “dodaj/usuń programy”.

Niestety – skoro jest jego dobra strona, to znaczy, że istnieje również ta zła. Snap.do potrafi pobierać złośliwe oprogramowanie w postaci dodatków, wtyczek i narzędzi. Niektóre z nich to np. General Crawler, DVDVideoSoftTB albo Save Velvet.

| General Crawler korzysta z backdoorów, czyli luk w systemie zabezpieczeń. Jeśli tylko użytkownik spróbuje go usunąć przez przeglądarkę, ten od razu odradza się jak głowy hydry – natychmiast ponownie się instaluje i włącza. |

Musisz mieć też na uwadze, że snap.do wyłącza możliwość zmiany adresu domyślnej wyszukiwarki oraz ustawienia strony głównej. Działając jako oprogramowanie szpiegujące, dostarcza do ReSoftu następujące dane:

- nazwę domeny i adres IP – za których pośrednictwem użytkownik trafił do produktów Resoftu oraz takie dane jak lokalizacja i ID;

- rozdzielczość wyświetlacza – monitora lub urządzenia mobilnego;

- dokładną datę i godzinę uzyskania dostępu do zasobów ReSoftu – niezależnie od tego, czy było to przypadkowe czy celowe działanie;

- historię przeglądania – i to też jest niezależne od świadomości użytkownika, co do korzystania z produktów Resoftu lub użytkowania snap.do;

- czy użytkownik trafił na stronę Resoftu celowo, czy przypadkowo – tj. poprzez kliknięcie w odnośnik do witryny na innej stronie.

Musisz mieć też na uwadze fakt, że nie czytając licencji, nieświadomie zgadzasz się na przekazywanie i przetwarzanie swoich danych osobowych przez Resoft – nie tylko będąc w USA, ale i na całym świecie.

Na podobnej zasadzie co snap.do działa robak Babylon Toolbar stworzony przez firmę Montiera. Zwykle przenoszony jest poprzez oprogramowanie do tłumaczeń Babylon, jednak często jest elementem instalatorów innych programów. Użytkownik zwykle instaluje to rozszerzenie, uznając je początkowo za pomocne. Strona główna i domyślna wyszukiwarka zostają zmienione na isearch.babylon.com. Jednak z pożytkiem dla użytkownika nie ma nic wspólnego: wyświetla niechciane reklamy, fałszywe wyniki wyszukiwań i trefne linki sponsorowane.

| Ciekawostka Witryna download.com firmy CNet w 2011 roku wypuściła pakiet typu open-source nazwany Namp. Wraz z nim dostarczano użytkownikom pasek narzędzi Babylon. Twórca Nampa – Gordon Lyon – zwrócił się do CNetu z poważnymi zarzutami dotyczącymi sposobu działania paska narzędzi, który najzwyczajniej w świecie oszukiwał użytkowników. Sean Murphy, wiceprezes download.com, oficjalnie przeprosił zarówno użytkowników, jak i deweloperów za wszelkie niedogodności i przyznał, że dołączenie Babylon Toolbar było błędem. |

Pasek narzędzi Babylon występuje też pod innymi nazwami, co może być bardzo zwodnicze. Warianty działające na licencji Babylon to: Claro Search, Bueno Search, Search GOL i Delta Search.

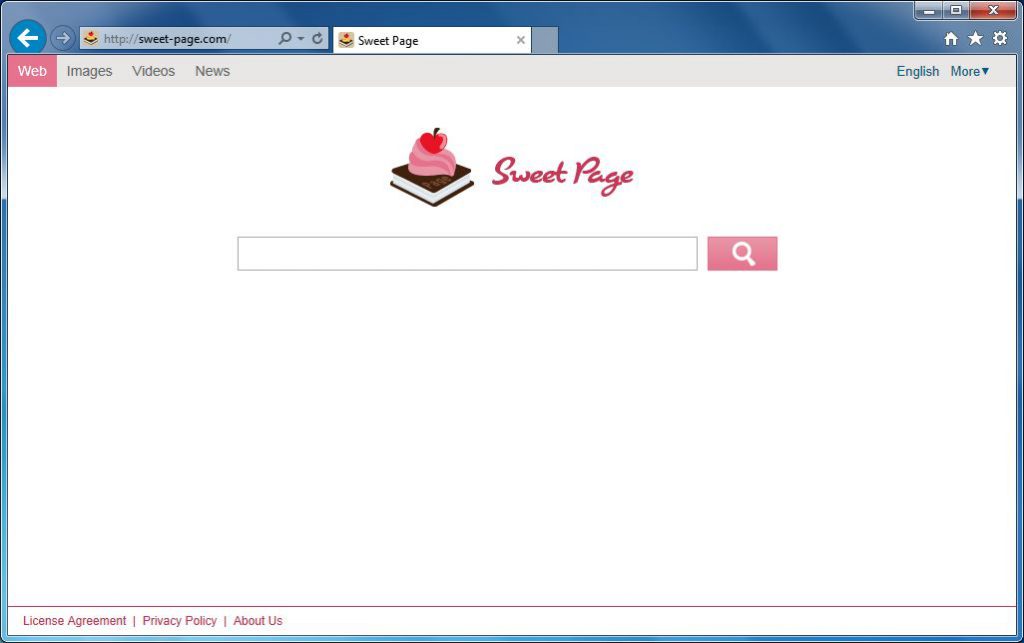

Sweet-Page

To kolejny klasyczny przykład Browser Hijackera, stworzony przez firmę Wify Technology Limited. Jak już łatwo się domyślisz, porywacz zmienia ustawienia przeglądarek, przekierowując ruch na sweet-page.com. Z kolei próba wyszukiwań za pośrednictwem tej witry, prowadzi do wyświetlenia niechcianych stron WWW.

Sweet-Page potrafi zmienić także skróty do przeglądarek znajdujące się na pulpicie, przez co staje się dużo trudniejsza do usunięcia. Można próbować usunąć ją ręcznie, za pośrednictwem szeregu zaawansowanych kroków, które będą inne w zależności od systemu i przeglądarki z jakiej korzystasz – jednak to dużo bardziej skomplikowany sposób. Całe szczęście istnieją programy, które pozwolą Ci zautomatyzować ten proces i odzyskać kontrolę nad własną przeglądarką.

Relola

To kolejny przykład potencjalnie niechcianej aplikacji (PUA) – promuje przeglądarkę search.relola.com. Ustawia ten adres jako stronę startową, domyślną wyszukiwarkę i stronę widoczną po otworzeniu nowej karty. Po wpisaniu przez użytkownika jakichkolwiek zapytań, przekierowuje na wyniki z search.yahoo.com.

Co ciekawe, jeśli wejdziesz na stronę search.relola.com, bez zainfekowania za pomocą Relola, to wyszukiwarka wygeneruje własne wyniki wyszukiwania – bez przenoszenia na stronę yahoo. Mimo wszystko nie zalecamy korzystania z tego typu tworów.

Relola w założeniu prezentuje sobą świetny sposób do ulepszenia doświadczeń z przeglądania internetu, jednak w rzeczywistości oprócz utrudniających życie przekierowań, tak jak inny porywacze, gromadzi różne dane o użytkowniku, śledzi informacje – często także te poufne.

Proces usuwania przekierowania na search.relola.com musisz zacząć od odinstalowania Relola. Jeśli najpierw postanowisz zmienić w ustawieniach przeglądarki adres strony głównej lub domyślnej przeglądarki, Relola od razu zmieni je na swoje.

Jak usunąć porywacza przeglądarki?

Sposoby na usunięcie Browser Hijackera w dużej mierze przewinęły się w poprzednim rozdziale. Ale wspomnimy o nich raz jeszcze. Porywacza przeglądarki możesz odinstalować ręcznie – co jednak wymaga świetnej znajomości komputera – lub automatycznie – za pomocą specjalnych programów.

Ręczne próby pokonania porywacza wiążą się ze skanowaniem bibliotek, plików wykonywalnych i innych obiektów stworzonych przez wirusa. Kolejnym krokiem będzie próba przywrócenia poprzedniej konfiguracji systemu, przeglądarki i wszystkich innych programów do stanu sprzed ataku. I właśnie ze względu na ogrom pracy, jaki trzeba włożyć w odzyskanie kontroli nad urządzeniem, warto skorzystać z programów stworzonych do walki z Browser Hijacker.

Część antywirusów potrafi odkryć Browser Hijacker i zakwalifikować go jako niebezpieczny i złośliwy program. Dzięki temu mogą go także zablokować i usunąć. Programy wykrywające obecność keyloggerów i innych tworów szpiegujących często posiadają funkcje przywracania przeglądarki, co umożliwia odzyskanie wszystkich ustawień sprzed ataku. Do tego celu wykorzystują różne techniki i zaawansowane metody wykrywania szkodliwego oprogramowania, skanują sygnatury, rejestry, procesy, biblioteki, wpisy autostartu, konfigurację przeglądarek i analizują zachowania (heurystyka) intruzów.

Antywirusy i dedykowane programy bardzo szybko namierzą źródło infekcji i naprawią wszelkie zmiany w pliku hosts, skrótach do aplikacji oraz ustawieniach DNS i proxy. Część z nich poradzi sobie też ze zbędnymi paskami narzędzi i programami typu pop-up.

Darmowymi przykładami programów, które poradzą sobie z porywaczami przeglądarek są Norton Power Eraser od Symanteca oraz Kaspersky TDDKiller.

- Norton Power Eraser – tam gdzie często zawodzą podstawowe antywirusy, z pomocą przychodzi Norton Power Eraser. Wykrywa i usuwa rootkity, scamware, fałszywe oprogramowanie AV, porywaczy przeglądarek i inne złośliwe programy. Może działać w trzech różnych wariantach:

- Multi-Boot Scan – wykonuje analizę komputera, na którym znajduje się kilka wersji systemu Windows,

- System Scan – standardowe skanowanie systemu Windows, które nie wymaga restartowania urządzenia,

- Reputation Scan – umożliwia ocenę reputacji konkretnego pliku bądź folderu za pośrednictwem bazy danych znajdującej się w chmurze Norton Cloud.z

- Kaspersky TDDKiller – radzi sobie z likwidacją rootkitów i między innymi takich szkodników jak: Whistler, Phanta, RLoader, Sinowal, ZeroAccess, TDSS, Philar, SST. Program skanuje pamięć, usługi, sektor startowy i działające moduły, korzystając z usług chmury Kaspersky Security Network (KSN). Następnie usuwa wszelkie składniki ukrywające klucze rejestru, pliki i procesy, które pozwalają na przejęcie kontroli nad systemem przez osoby trzecie. Rootkity często występują razem z porywaczami przeglądarek, ukrywając ich obecność na komputerze ofiary.

Jeśli porywacz przeglądarki generuje setki wyskakujących okienek, możesz spróbować – przynajmniej na chwilę – powstrzymać ten proces, aby móc zniszczyć infekcję. W tym celu musisz zamknąć proces przeglądarki – zrobisz to korzystając z Menedżera zadań w zakładce Procesy. Zależnie od przeglądarki z jakiej korzystasz będzie to np. firefox.exe (Firefox), chrome.exe (Google Chrome).

Musisz pamiętać, że walka z Browser Hijackerem nigdy nie będzie oczywista – uniwersalna metoda na skuteczne usuwanie porywaczy po prostu nie istnieje. Dlatego musisz się skupić na konkretnym wariancie, który zaatakował Twoje urządzenie, aby dobrać do niego najlepsze narzędzia likwidujące.

Postępowanie zgodne z procedurami przedstawionymi przez specjalne programy zwykle pozwala wyjść z sytuacji obronną ręką. Jednak, gdy robak na Twoim komputerze jest wyjątkowo uparty, spróbuj uruchomić system w trybie awaryjnym z obsługą sieci i przeprowadź całą procedurę jeszcze raz. Gdy już uda się odzyskać kontrolę nad urządzeniem, będziesz mógł przywrócić stronę startową, wyszukiwarkę i inne ustawienia, z których korzystałeś jeszcze przed infekcją.

Dobrym pomysłem będzie też zapytanie Google – wystarczy opis objawów lub komunikatów jakie wyświetlają się na Twoim komputerze – chyba, że znasz nazwę szkodnika, to sprawa będzie maksymalnie ułatwiona. Sieć jest pełna rozwiązań krok po kroku, jakie możesz zastosować, aby pozbyć się szkodliwego oprogramowania – użytkownicy bardzo chętnie dzielą się taką wiedzą.

Jak zapobiegać atakom Browser Hijackers?

Oczywiście najlepszą bronią w walce ze szkodliwym oprogramowaniem jest jego unikanie. Stosowanie programów antywirusowych i zapory typu Firewall to dziś już obowiązek. Mimo tego, wiele osób nadal – nie wiedzieć czemu – nie posiada takiego oprogramowania na swoich urządzeniach, mimo że koszt antywirusów z najwyższej półki oscyluje w granicach 100-200 zł i to za cały rok użytkowania, na dodatek niejednokrotnie na kilku urządzeniach. Około 10 zł miesięcznie może uchronić Cię przed kosztownymi naprawami sprzętu lub stratą czasu związaną z przywróceniem prawidłowego działania komputera.

Nie obędzie się jednak bez działania, które zależy tylko od Ciebie. Bo to, jak korzystasz z komputera czy smartfonu, rzutuje na możliwości dostępu do nich przez hakerów. Dobrą praktyką jest instalacja programów tylko z oficjalnych, legalnych stron i to bez pośrednictwa zewnętrznych programów do pobierania, podejrzanych witryn, instalatorów albo sieci peer-to-peer – w takim wypadku nigdy nie wiesz, co tam właściwie się znajduje.

Podczas instalacji programów pochodzących z nie do końca pewnych źródeł, zawsze wybieraj instalację Zaawansowaną/Własną/Niestandardową. Dzięki temu będziesz miał możliwość samodzielnego wyboru składników instalacyjnych – może się przecież okazać, że oprócz pożądanego programu, w pakiecie znajduje się porywacz przeglądarki.

Zwykle dobrze jest też przeczytać warunki licencji i Politykę Prywatności takiego programu – tam też mogą znajdować się informacje lub checkboxy związane z instalacją dodatkowego oprogramowania – odznacz je. Szczególnie zwracaj uwagę na pola oznaczone często “I agree to install X” lub “I agree to change my homepage to X”.

| Ciekawostka Windows 10 uniemożliwia automatycznie ustawianie przeglądarek jako domyślnych po ich instalacji. Użytkownik musi ręcznie zmienić przeglądarkę w ustawieniach. Teoretycznie ma to pomóc w unikaniu przejmowania przeglądarki przez Browser Hijackera. |

Hakerzy w swoich działaniach wykorzystują nie tylko programy, ale też reklamy. Szkodliwie działające adware zwykle można znaleźć na stronach randkowych, hazardowych albo pornograficznych i… lepiej w nie nie klikać.

Dobrą wiadomością jest, że dziś przeglądarki domyślnie blokują wyskakujące okienka tzw. pop-up. Najlepiej abyś żadnej witrynie jaką odwiedzasz – zapytany o taką możliwość – nigdy nie pozwalał pokazywać wyskakujące okienka. Opcja “blokuj” może uchronić Cię przed potencjalnym zagrożeniem.

Ważne jest też bieżące instalowanie aktualizacji systemu i przeglądarek – dzięki nim łatane są wszystkie luki w domyślnych zabezpieczeniach, przez które haker mógłby dostać się do Twojego komputera. Również jeśli pojawią się informacje, że wsparcie dla Twojego systemu operacyjnego wkrótce dobiegnie końca, przemyśl jak najszybszą możliwość przejścia na nowszą, wspieraną wersję.

Jeśli zachowujesz ostrożność, a mimo wszystko zauważyłeś wzrost wyświetleń reklam, których nie chcesz widzieć albo dziwnych przekierowań, to sprawdź czy nie masz zainstalowanych podejrzanych rozszerzeń, dodatków i wtyczek w przeglądarce oraz niechcianych programów w systemie. Jeśli tylko je zauważysz – usuń je korzystając ze sposobów z rozdziału o usuwaniu Browser Hijackerów.

32 220 35 21

32 220 35 21 biuro@omegasoft.pl

biuro@omegasoft.pl

@OmegaSoft

@OmegaSoft