Chcesz zadbać o identyfikację i naprawę słabych punktów bezpieczeństwa w Twojej firmowej sieci, ale nie wiesz jak to zrobić? Z pomocą przychodzi vulnerability management – praktyka polegająca na zarządzaniu lukami w zabezpieczeniach.

Dowiedz się, na czym dokładnie polega vulnerability management, w jaki sposób luki w zabezpieczeniach są oceniane, a także poznaj etapy tego procesu i jego najlepsze praktyki.

Vulnerability management – definicja i znaczenie

Vulnerability management można przetłumaczyć jako “zarządzanie lukami w zabezpieczeniach”. To cyklicznie powtarzany proces, polegający na identyfikacji, klasyfikowaniu i łagodzeniu luk w zabezpieczeniach sieci, a także zarządzaniu nimi. Obejmuje identyfikację słabych punktów w zasobach IT, ocenę ryzyka i podejmowanie odpowiednich działań w różnych systemach lub sieciach. Cel takiego działania to poprawa bezpieczeństwa aplikacji, oprogramowania i urządzeń korporacyjnych.

Organizacje na całym świecie inwestują w vulnerability management, aby chronić swoje systemy i sieci, i uniknąć w ten sposób naruszeń bezpieczeństwa oraz kradzieży danych. Wynika to z faktu, że wraz z dodawaniem coraz większej liczby podłączonych urządzeń i punktów końcowych do przestrzeni cyfrowych rośnie również możliwość cyberzagrożeń. Potwierdzają to badania, np. te przeprowadzone w 2020 r. przez Edgecan, lidera w kompleksowym zarządzaniu lukami w zabezpieczeniach. Pokazały one, że w ciągu roku doszło do naruszenia ponad 8 miliardów rekordów. Czas potrzebny na usunięcie luk w zabezpieczeniach internetowych (MTTR) wyniósł 84,59 dni, a w przypadku luk niepublicznych/wewnętrznych – 75,29 dni.

W tej sytuacji szybkie identyfikowanie luk w zabezpieczeniach i ich łatanie w celu usunięcia potencjalnych czynników ryzyka ma ogromne znaczenie dla każdej organizacji w różnych branżach. Luki w zabezpieczeniach sieci stwarzają poważne zagrożenie – atakujący mogą wykorzystać je do uszkodzenia zasobów sieciowych, wywołania odmowy usług lub kradzieży własności intelektualnej. Wdrożenie polityki zarządzania lukami w zabezpieczeniach i innych taktyk bezpieczeństwa jest istotne dla każdej organizacji, aby zminimalizować ataki cybernetyczne.

Vulnerability management należy wykonywać regularnie, aby nadążyć za dodawaniem nowych punktów końcowych, zmianami wprowadzanymi w systemach korporacyjnych i pojawianiem się nowych luk w zabezpieczeniach w miarę upływu czasu. Zastosowanie solidnego oprogramowania do zarządzania lukami w zabezpieczeniach pomaga firmom zautomatyzować ten proces. Takie oprogramowanie umożliwia sprawdzenie zakresu luk w różnych systemach w swojej sieci. Po zidentyfikowaniu możliwych zagrożeń, ryzyko, jakie stwarzają one dla sieci firmowej, można ocenić w różnych kontekstach, aby jak najlepiej je złagodzić.

Praktykowanie vulnerability management w Twojej organizacji może pomóc w zapobieganiu naruszeniom danych w naszym coraz bardziej połączonym świecie. Ze względu na to, że pojawia się coraz więcej luk w zabezpieczeniach, narzędzia do zarządzania nimi stanowią klucz do identyfikowania i reagowania na nowe zagrożenia bezpieczeństwa cybernetycznego.

W jaki sposób ocenia się luki w zabezpieczeniach?

Do oceny ważności i powagi, a także charakterystyki luk w oprogramowaniu wiele organizacji zajmujących się cyberbezpieczeństwem używa Common Vulnerability Scoring System (CVSS) – bezpłatnego i otwartego standardu branżowego, służącego do oceny wagi luk w zabezpieczeniach systemów komputerowych. Ocena bazowa CVSS waha się od 0,0 do 10,0. Oto jak prezentuje się punktacja CVSS v3.0:

| Wynik CVSS | Poziom ważności |

| 0,0 | Brak |

| 0,1-3,9 | Niski |

| 4,0-6,9 | Średni |

| 7,0-8,9 | Wysoki |

| 9,0-10,0 | Krytyczny |

Wersje CVSS zostały przyjęte jako podstawowa metoda ilościowego określania wagi luk w zabezpieczeniach przez wiele organizacji i firm, w tym amerykańską National Vulnerability Database (NVD),Bazę danych luk w zabezpieczeniach Open Source (OSVDB), a także Centrum Koordynacji CERT.

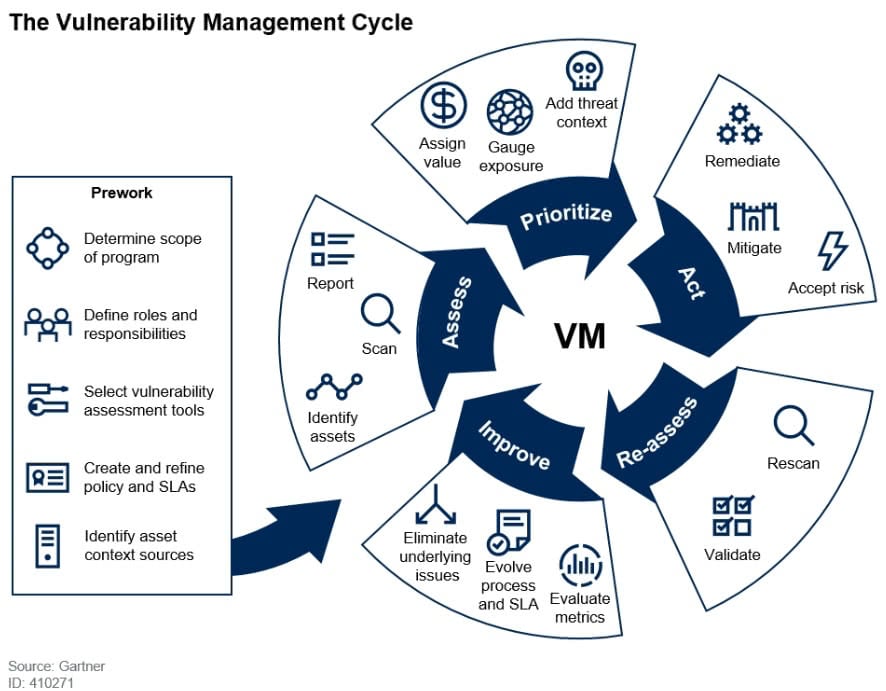

Etapy vulnerability management

W świecie, w którym atakujący niejednokrotnie działają szybciej niż specjaliści ds. cyberbezpieczeństwa, vulnerability management ma kluczowe znaczenie dla identyfikowania, klasyfikowania, korygowania i łagodzenia luk w zabezpieczeniach każdego systemu. Organizacje, które wdrożą skuteczną architekturę zarządzania lukami w zabezpieczeniach, mogą zapewnić bezpieczeństwo swoich systemów i uchronić się przed naruszeniami bezpieczeństwa danych.

Każdy program do zarządzania lukami w zabezpieczeniach składa się z pięciu kluczowych etapów. Przyjrzyj się bliżej każdemu z nich:

- Identyfikacja słabych punktów

Istotą każdej polityki zarządzania lukami w zabezpieczeniach jest identyfikacja istniejących luk w systemie poprzez regularne skanowanie sieci, rejestrowanie działań zapory ogniowej (firewall), testy penetracyjne lub stosowanie skanera luk w zabezpieczeniach. Skanowanie pod kątem luk w zabezpieczeniach można zautomatyzować w celu oceny systemu, sieci i aplikacji pod kątem luk i słabych punktów.

Dobre narzędzie do zarządzania lukami w zabezpieczeniach wykonuje skanowanie luk w celu znalezienia wielu luk, w tym brakujących poprawek i problemów z konfiguracją. Ponadto może również pomóc w wykrywaniu problemów z otwartymi portami, wersjami systemu operacyjnego i nie tylko.

- Ocena i ustalanie priorytetów podatności

Po zidentyfikowaniu słabych punktów, następnym krokiem jest ich ocena. Ma ona na celu nadanie priorytetów słabym punktom i właściwe postępowanie w związku z ryzykiem, jakie stwarzają.

Etap oceny obejmuje to analizę skanów sieci, wyników testów penetracyjnych, dzienników zapory sieciowej i skanów luk w zabezpieczeniach w celu wskazania słabych punktów, które mogą wywołać potencjalne ataki złośliwego oprogramowania lub inne niebezpieczne zdarzenia.

Do oceny zidentyfikowanych luk w zabezpieczeniach można użyć CVSS. Pozwala to na analizę informacji poprzez punktację luk w zabezpieczeniach. Warto też przeanalizować odkryte luki pod różnym kątem, np. zadając sobie pytania:

- Czy odkryta luka jest powszechnie znana?

- Czy najważniejsze działania organizacji są w dalszym ciągu chronione?

- Jak długo potrwa naprawa istniejącej luki?

- Weryfikacja podatności

Następnie następuje proces weryfikacji, który obejmuje sprawdzenie, czy zidentyfikowane słabe punkty mogą zostać wykorzystane na serwerach, aplikacjach, sieciach lub innych systemach.

Taki proces pozwala skupić się na rzeczywistych lukach w zabezpieczeniach, które wymagają natychmiastowej uwagi. Weryfikacja czynników ryzyka umożliwia organizacjom sklasyfikowanie wagi luki i poziomu niebezpieczeństwa, jakie stanowi ona dla organizacji, tym samym wzmacniając architekturę systemu organizacji przed złośliwymi atakami.

- Łatanie luk w zabezpieczeniach

Po zweryfikowaniu luki w zabezpieczeniach i uznaniu jej za potencjalne zagrożenie dla organizacji, następnym krokiem jest ustalenie priorytetów sposobu załatania lub naprawy tej luki w sieci. Istnieją tu trzy podejścia:

- Naprawa

Polega na opracowaniu programu, który w pełni naprawi lub załata lukę w zabezpieczeniach w taki sposób, aby osoby atakujące nie mogły jej wykorzystać. Jest to najskuteczniejsza opcja leczenia.

- Łagodzenie

Łagodzenie luk w zabezpieczeniach odnosi się do przyjmowania środków, które mogą zmniejszyć wpływ lub zakres naruszeń bezpieczeństwa. Może to być np. przejście w tryb offline lub poddanie ataku kwarantannie. Łagodzenie jest konieczne, gdy odpowiednie poprawki lub łatki nie są jeszcze dostępne dla zidentyfikowanych luk w zabezpieczeniach. Pomaga zespołom ds. bezpieczeństwa zyskać czas na zapobieganie naruszeniom, dopóki nie będą w stanie naprawić luki.

- Akceptacja

Oznacza to niepodejmowanie działań w celu naprawienia lub zmniejszenia ryzyka wykorzystania zidentyfikowanych luk. Akceptacja potencjalnego zagrożenia jest akceptowalna, gdy okaże się, że ta konkretna luka jest mało ryzykowna, a koszt jej naprawienia jest znacznie wyższy niż wydatki, jakie organizacja poniesie w przypadku jej wykorzystania.

- Opracowanie raportów

Ostatnim krokiem procesu vulnerability management jest sporządzenie raportów, które ułatwiają personelowi IT zrozumienie słabych punktów bezpieczeństwa i opracowanie kompleksowego planu naprawczego.

10 najlepszych praktyk w zakresie vulnerability management

Vulnerability management to proces, który musi być wykonywany regularnie w celu identyfikowania, klasyfikowania, korygowania i ograniczania luk w zabezpieczeniach w danej firmie. Organizacje stosujące proaktywne i zapobiegawcze podejście do bezpieczeństwa swoich aplikacji, urządzeń i sieci integrują w swoich stosach skuteczne narzędzia do zarządzania zagrożeniami i lukami w zabezpieczeniach, dzięki czemu są znacznie lepiej chronione przed cyberzagrożeniami i naruszeniami danych.

Aby zapewnić swojej firmie najwyższy poziom bezpieczeństwa, powinieneś postępować zgodnie z praktykami bezpieczeństwa wymienionymi poniżej, aby nadążyć za nowymi systemami dodanymi do sieci, zmianami w systemach lub pojawieniem się nowych klas luk w zabezpieczeniach. Przyjmując te najlepsze praktyki, możesz znacznie poprawić stan bezpieczeństwa swojej organizacji. Oto najlepsze praktyki zarządzania lukami w zabezpieczeniach:

1.Skanuj każde urządzenie i punkt końcowy w swoim ekosystemie

Zadbaj o prawidłowe skanowanie wszystkich urządzeń i punktów dostępu, które mają kontakt z systemem. Skanując wszystkie zasoby w systemie, firmy uzyskują cenny wgląd w możliwe słabości w swojej architektury i zyskują możliwość opracowania odpowiednich strategii naprawczych, łagodzących lub akceptacyjnych.

2. Skanuj regularnie

Odstęp między skanowaniem luk w zabezpieczeniach określa skuteczność zarządzania zagrożeniami. W czasach, gdy osoby atakujące stale ulepszają swoje metody, przyjęcie zasady częstego skanowania infrastruktury to najlepsza droga. Skanowanie urządzeń co tydzień, co miesiąc lub co kwartał stanowi dobry sposób na poznanie słabych punktów systemu.

3. Określ odpowiedzialność

Określenie odpowiedzialności za krytyczne zasoby poprzez przypisanie właścicieli do każdego z nich to kolejna dobra praktyka, którą przedsiębiorstwa mogą stosować, aby zapewnić sukces swoim programom vulnerability management. Przydzielając własność zasobów, upewnij się, że na liście uwzględniono zarówno personel techniczny, jak i biznesowy, tak aby Twoje zespoły były dobrze przygotowane do reagowania na wszelkiego rodzaju niebezpieczne sytuacje.

4. Zadbaj o dokumentację

Innym ważnym czynnikiem, który należy wziąć pod uwagę w procesie vulnerability management, jest zaplanowanie każdego skanowania zgodnie z harmonogramem zatwierdzonym przez kierownictwo, wraz z obowiązkowymi raportami z audytu obejmującymi wyniki skanowania. Wykorzystując odpowiednią dokumentację, organizacje mogą łatwo śledzić powtarzające się problemy w swoim systemie. Ponadto, zawsze upewnij się, że raporty są sformułowane w taki sposób, aby były czytelne nie tylko dla technicznie doświadczonych zespołów biznesowych, ale także dla nietechnicznej kadry zarządzającej i wykonawczej w firmie.

5. Ustal priorytety

Gdy wszystkie zasoby IT zostaną zarejestrowane i przypisane, zadbaj o ustalanie priorytetów. Ustalanie priorytetów pozwala zespołom IT skupić się na łataniu zasobów, które stwarzają największe ryzyko dla organizacji, na przykład łataniu wykrytych luk we wszystkich urządzeniach z dostępem do internetu lub podłączonych do systemu.

6. Zapewnij szkolenia

Kolejnym ważnym punktem jest zapewnienie zespołom IT odpowiednich szkoleń z zakresu bezpieczeństwa. Ma to kluczowe znaczenie dla skutecznego zarządzania lukami w zabezpieczeniach. Sukces programu vulnerability management zależy bowiem od zdolności zespołu IT do utrzymywania w gotowości i konfiguracji wszystkich niezbędnych zasobów po ustaleniu harmonogramów oceny.

Poza tym zadaniem zespołu IT jest łagodzenie, łatanie lub naprawianie luk w zabezpieczeniach zasobów po ich zidentyfikowaniu. Dlatego zapewnienie odpowiednich szkoleń zespołom IT w zakresie bezpiecznych linii bazowych i wytycznych dotyczących kodowania znacznie przyspiesza łatanie luk w zabezpieczeniach.

7. Określ standardy

Organizacje mogą znacznie ulepszyć swoje ogólne strategie bezpieczeństwa IT, korzystając z odpowiednich standardów do przeprowadzania ocen w swoich zasadach zarządzania lukami w zabezpieczeniach. Przykładowo, jeśli prowadzisz sklep internetowy, musisz spełnić określone warunki w zakresie obsługi danych kart płatniczych. Takie podejście pomaga firmom w lepszym przestrzeganiu podstawowych zasad i standardów bezpieczeństwa przy jednoczesnym zachowaniu zgodności ze standardami światowymi.

8. Upewnij się, że wszystko przebiega sprawnie

Następnym krokiem jest upewnienie się, że proces zarządzania lukami w zabezpieczeniach przebiega sprawnie i zgodnie z planem. Musisz znaleźć czas na regularną kontrolę i sprawdzanie, czy istniejące luki usuwane są w ustalonym czasie.

9. Zapewnij widoczność programu

Kolejnym istotnym punktem jest umożliwienie wszystkim w Twojej firmie – pracownikom, personelowi IT, kierownictwu wykonawczemu itp. – wglądu w ujednolicony widok aktualnego stanu polityki zarządzania lukami w zabezpieczeniach. W tym celu można zastosować scentralizowany pulpit nawigacyjny, który zapewnia kompleksowy wgląd w czasie rzeczywistym w harmonogram oceny zasobów, krytyczne luki w zabezpieczeniach, które wymagają natychmiastowych środków zaradczych, a także działy z największą lub najmniejszą liczbą wrażliwych zasobów.

10. Śledź postępy

Ostatnią pomocą może być wdrożenie mechanizmu, który umożliwia aktywne śledzenie postępów programu do zarządzania lukami w zabezpieczeniach. Może to być np. system MIS – System Informacyjnego Zarządzania, którego zadaniem jest wspomaganie organizacji w osiąganiu jej celów, poprzez dostarczenie kadrze menedżerskiej bieżącego dostępu w operacje organizacji. Na tej podstawie mogą oni efektywniej kierować, organizować, planować oraz rozwijać organizację.

Podsumowanie

Przyjęcie odpowiedniej polityki vulnerability management jest podstawowym elementem składowym każdego programu bezpieczeństwa i ma kluczowe znaczenie dla spełnienia różnych wymogów. Skuteczna polityka zarządzania lukami w zabezpieczeniach umożliwia organizacjom reagowanie na rosnącą liczbę zagrożeń cybernetycznych przy jednoczesnym zapewnieniu integralności infrastruktury oraz bezpieczeństwa systemów i danych.

32 220 35 21

32 220 35 21 biuro@omegasoft.pl

biuro@omegasoft.pl

@OmegaSoft

@OmegaSoft