Technologia wciąż idzie do przodu – a wraz z nią rozwijają się również nowe metody na czerpanie zysków z użytkowników sieci. Jedną z nich jest cryptojacking, związany z przechwytywaniem mocy obliczeniowej oraz wydobywaniem kryptowalut.

Słyszałeś o cryptojackingu? To coraz powszechniejsze zagrożenie komputerowe. Ukrywa się na komputerze lub urządzeniu mobilnym, aby wykorzystywać jego zasoby do wydobywania kryptowaluty – formy elektronicznych pieniędzy. Trudno go wykryć – zwykle jest całkowicie niewidoczny dla użytkownika urządzenia.

Abyś dowiedział się, na czym polega cryptojacking, jak działa i jak się przed nim chronić, przygotowaliśmy dla Ciebie potężną dawkę informacji na temat tego powszechnego zagrożenia.

Co to jest cryptojacking?

Cryptojacking, zwany też złośliwym wydobywaniem kryptowalut lub złośliwym wydobyciem, to współcześnie jedno z najpowszechniejszych cyberzagrożeń. Przybiera formę szkodliwych programów, zwanych “koparkami monet”, które zaszywają się na urządzeniach i wykorzystują ich moc, by wydobywać kryptowalutę (np. Bitcoin, Ethereum lub inna). Wydobywanie kryptowaluty odbywa się więc w oparciu o wykorzystanie cudzych urządzeń bez zgody i wiedzy ich właścicieli. Ponieważ są to waluty cyfrowe, do ich tworzenia wystarczają programy komputerowe i moc obliczeniowa.

Cryptojacking daje przestępcom możliwość uzyskania zasobów, które są w stanie konkurować z zaawansowanym sprzętem bez ponoszenia wysokich kosztów. Aby wydobyć kryptowalutę, hakerzy nie budują własnych komputerów, które wykonywałyby tę pracę. Bazują za to na urządzeniach ofiar i działają na ich koszt. Po zsumowaniu kradzionych zasobów otrzymują bardzo dużą moc obliczeniową, która przynosi im konkretny zysk.

Niestety, możesz nawet nie zauważyć, że jesteś ofiarą cryptojackingu. Większość programów do kopania monet została zaprojektowana w taki sposób, by skutecznie ukrywać się przed użytkownikiem. Nie oznacza to, że cryptojacking jest całkowicie niewykrywalny. Wykradanie mocy obliczeniowej wiąże się ze spowolnieniem innych procesów. Ponadto, zwiększa rachunki za prąd i skraca żywotność urządzenia. Z tego powodu, warto mieć oczy otwarte i nie ignorować spowolnionej pracy komputera lub jego przegrzewania.

Zwykle cryptojacking podszywa się pod inny proces lub całkowicie ukrywa swoją działalność, aby pozostać niewidocznym dla użytkownika. Może też stanowić część wtyczki do przeglądarki. Dlatego warto uważać, skąd pobiera się programy i w co się klika – haker może przemycać złośliwe programy do cryptojackingu w mailu lub przez stronę internetową czy nawet chmurę.

Warto pamiętać, że cyberjacking może dotyczyć każdego – zarówno indywidualnych konsumentów, jak i ogromnych instytucji, a nawet przemysłowych systemów kontroli.

Co motywuje cryptojackerów do działania?

Motywacja cryptojackingu jest bardzo przewidywalna – pieniądze. Na wydobywaniu kryptowalut można zarobić wiele, jednak aby osiągnąć zysk, należy znaleźć środki na pokrycie kosztów tego procesu.

Hakerzy zwykle nie posiadają zbyt dużych zasobów, ale nie odczuwają oporów, aby wykorzystać urządzenia innych, by je uzyskać. Cryptojacking jest więc dla nich idealnym rozwiązaniem, by wydobywać cenne monety niedrogim sposobem. A działalność ta pochłania wiele – przykładowo, wymaga znacznej ilości energii elektrycznej. Jedna z najpopularniejszych sieci płatności działających bazie kryptowalut, sieć Bitcoin, zużywa obecnie ponad 73 TWh energii rocznie.

Cryptojackerzy, czyli osoby, które wydobywają kryptowalutę, są często nazywane “górnikami”, a sam proces wydobywania “kopaniem”.

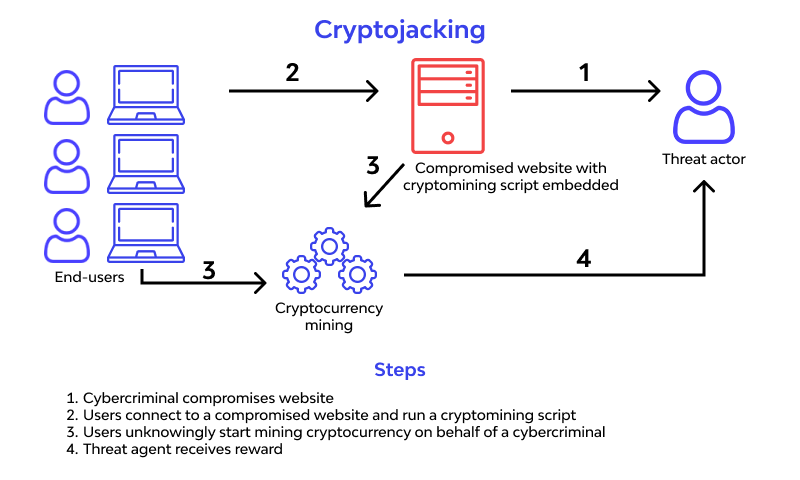

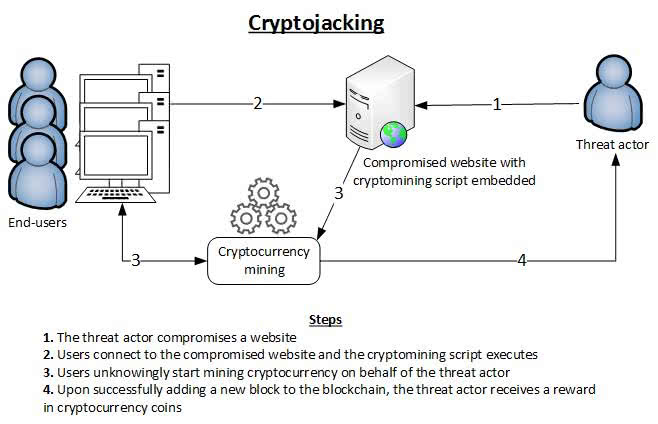

Jak działa cryptojacking?

Pierwszym etapem cryptojackingu jest włamanie się do urządzeń ofiar i zainstalowanie na nich oprogramowania do cryptojackingu. Działa ono w tle, tak, aby nie zostać zauważone przez właściciela sprzętu.

Główne sposoby na uzyskanie dostępu do urządzenia ofiary, by potajemnie wydobywać kryptowaluty, to:

- Złośliwe linki

Haker skłania ofiarę do kliknięcia złośliwego linku, przesłanego np. w wiadomości e-mail, poprzez komunikator internetowy, SMS-a, podanego na forum internetowym itp. Jeśli klikniesz w taki link, na komputerze w niezauważalny sposób załaduje się kod do wydobywania kryptowalut. Gdy komputer jest zainfekowany, cyberprzestępca może korzystać z niego przez całą dobę, by wydobywać kryptowaluty

- Zainfekowane witryny

To podejście do cryptojackingu nazywane jest „drive-by cryptomining”. Hakerzy mogą infekować witryny internetowe lub reklamy kodem JavaScrpit, który uruchamia się automatycznie po załadowaniu w przeglądarce ofiary.

Aby zmaksymalizować zyski, hakerzy często używają obu tych metod równocześnie, tworząc swoje “kopalnie kryptowalut”. Efektem obu jest umieszczenie skryptu do cryptojackingu na urządzeniu. Skrypt uruchamia złożone problemy matematyczne na komputerach ofiar i wysyła wyniki do serwera, który kontroluje cyberprzestępca.

Niektóre skrypty służące do kopania monet działają też podobnie jak robaki komputerowe – mają zdolność infekowania innych urządzeń i serwerów w sieci. Sprawia to, że jeszcze trudniej zidentyfikować je i usunąć. Może też zdarzyć się, że program do cryptojackingu sprawdza, czy na danym urządzeniu znajduje się inne oprogramowanie służące do wydobycia kryptowalut i jeśli je wykryje, blokuje jego działanie, by nie mieć konkurencji.

Programy do cryptojackingu nie pytają o zgodę na działanie. Użytkownik nie ma więc pojęcia, że odwiedził zainfekowaną stronę i jego urządzenie służy do wydobycia dla kogoś kryptowaluty. Symptomy zakażenia takim kodem są zwykle niewielkie – przestępcy tworzą je w taki sposób, aby wykorzystywać tylko tyle zasobów, by pozostać niezauważonym.

Warto mieć świadomość, że cryptojacking może dotyczyć różnych systemów – zagrożony jest zarówno Windows, MacOS, Android, jak i iOS. Choć pojedyncze urządzenia nie mają ogromnej mocy obliczeniowej, w przypadku przejęcia dużej ilości sprzętów haker osiąga wystarczającą zbiorową siłę, by uzyskać realny zysk.

Cryptojacking może być powiązany również z innymi zagrożeniami internetowymi, np. ransomware czy phishingiem.

Jakich technik cyberprzestępcy używają do cryptojackingu?

Hakerzy sięgają po różne wektory ataku, aby wydobywać kryptowaluty. Jak podaje raport ENISA (Agencja Unii Europejskiej ds. Cyberbezpieczeństwa) dotyczący cryptojackingu, w latach 2019 – 2020 cyberprzestępcy wykorzystywali następujące techniki uruchamiania lub dostarczania kodu wydobywającego kryptowaluty:

- dołączanie funkcji cryptojackingu do istniejącego złośliwego oprogramowania,

- atakowanie witryn internetowych,

- uporczywe ataki drive-by,

- wykorzystanie sieci społecznościowych,

- użycie aplikacji mobilnych i sklepów z aplikacjami,

- użycie zestawów exploitów,

- korzystanie z sieci reklamowych i złośliwych reklam,

- użycie nośników wymiennych,

- użycie kodu wydobywającego kryptowaluty o charakterze robaka.

Dlaczego cryptojacking jest problemem?

W pierwszej chwili cryptojacking może wydawać się mało szkodliwym przestępstwem. Nie wykrada przecież ani nie niszczy danych użytkownika. Jedyną “skradzioną” rzeczą jest moc obliczeniowa komputera ofiary.

Okazuje się jednak, że cryptojacking zwiększa koszty osób i firm, które zostały nim dotknięte. Wydobywanie kryptowaluty wymaga dużej ilości energii elektrycznej i mocy obliczeniowej, zostajesz więc okradziony z konkretnego zasobu, za który płacisz. Oto przykładowe konsekwencje, których doświadczają ofiary cryptojackingu:

- zwiększone koszty energii elektrycznej,

- szybsze zużycie sprzętu,

- zmniejszenie produktywności komputera lub routera,

- przegrzewanie komputera i baterii,

- konieczność korzystania z pomocy technicznej w związku z problemami z wydajnością,

- zmniejszona produktywność pracowników, spowodowana wolniejszym działaniem stacji roboczych,

- kupowanie nowych komponentów lub urządzeń w nadziei na rozwiązanie problemu.

Jak widzisz, cryptojacking działający w ukryciu nie pozostaje bez znaczenia dla użytkownika. Oprócz wyżej wymienionych szkód, pozostaje jeszcze jedna kwestia – ofiara cryptojackingu nieświadomie wspiera swoim sprzętem rozwój cyberprzestępczości.

Co to jest kryptowaluta?

Kryptowaluta to typ cyfrowego pieniądza, który nie ma formy fizycznej – istnieje tylko w świecie internetu. Nazwa pochodzi od dwóch słów – “kryptografia” i “waluta” i oznacza elektroniczny pieniądz, który działa w oparciu o zasady skomplikowanego matematycznego szyfrowania. Kryptowaluty są więc zaszyfrowanymi, zdecentralizowanymi jednostkami monetarnymi. Mówiąc prościej, kryptowaluta to energia elektryczna przekształcona w linie kodu komputerowego, które mają rzeczywistą wartość pieniężną. Można je więc sprzedawać i przekazywać innym użytkownikom internetu.

Kryptowaluty działają w podobny sposób, jak pieniądze na elektronicznym koncie bankowym. Kiedy autoryzujesz np. przelew, baza danych banku jest aktualizowana o kolejną transakcję. Podobnie kryptowaluta – stanowi wpis w bazie danych. Aby przeprowadzić transakcję, konieczne jest spełnienie określonych warunków, aby zmienić zapisy w bazie danych.

W przeciwieństwie do klasycznych banków, baza danych kryptowalut jest zdecentralizowana. Kryptowaluty nie są wspierane przez konkretny rząd czy bank – żaden centralny organ nie reguluje ich kwestii. Zarządzanie kryptowalutami odbywa się z poziomu wielu zduplikowanych baz danych jednocześnie w sieci milionów komputerów. Nie należą one do jednej osoby czy organizacji, ale do wielu anonimowych właścicieli.

Większość kryptowalut wchodzi w obieg w wyniku procesu zwanego “wydobywaniem”, polegającego na przekształcaniu zasobów obliczeniowych w monety kryptowaluty. Nie ma nikogo, kto zdecydowałby, ile waluty należy wprowadzić do obiegu – proces jest więc niekontrolowany.

W początkowym okresie tworzenia kryptowalut, każdy, kto miał komputer, mógł wydobywać kryptowaluty. Szybko jednak kopalnie monet zaczęły używać w tym celu specjalnie skonstruowanych maszyn, pracujących przez całą dobę.

Aby ułatwić sobie pracę, hakerzy wpadli na pomysł wykorzystania cudzych urządzeń do wydobywania kryptowalut. Tak powstał cryptojacking – zamiast konstruować własne urządzenia, hakerzy infekują komputery innych osób i wykorzystują stworzoną sieć do własnych celów.

Najpopularniejsze kryptowaluty

Na całym świecie istnieje obecnie około 5000 wirtualnych walut i ich liczba ciągle rośnie. Dużym zainteresowaniem cieszą się jednak najpopularniejsze kryptowaluty.

- Bitcoin

Najbardziej znana i popularna kryptowaluta na świecie, która dla wielu osób jest symbolem całego rynku kryptowalut. Została wprowadzona na rynek w 2009 roku przez Satoshi Nakamoto. Jego budowa oparta jest o technologię blockchain.

Sukces bitcoina zainspirował powstanie dziesiątek innych kryptowalut. W 2017 roku, 1 BTC kosztował około 1000 dolarów – dzisiaj jego wartość jest wielokrotnie większa.

- Monero

Obecnie jedna z najpopularniejszych kryptowalut. Została stworzona 18 kwietnia 2018 roku i początkowo nosiła nazwę Bitmonero. Jej twórca pozostał anonimowy.

Waluta jest wydobywana metodą Proof-of-Work. Zapewnia ona najwyższy oferowany przez kryptowaluty standard anonimowości. Posiada stosunkowo stabilny kurs i brak korelacji z Bitcoinem.

- Ethereum

Pojawił się na rynku w 2015 roku, w oparciu o identyczną technologię, jak Bitcoin. Jego wydobycie jest jednak znacznie prostsze. ETH jest więc kryptowalutą prostszą w pozyskaniu, tańszą i bardziej transparentną niż Bitcoin.

- Tether

Powstał w połowie 2014 roku w oparciu o system stable-coins co oznacza, że jest powiązana 1:1 z konkretnym aktywem, w tym przypadku z kursem dolara amerykańskiego. Jego twórcą jest Brock Pierce.

Tether to jedna z najbardziej kontrowersyjnych kryptowalut. Emitująca ją firma dotychczas nie przedstawiła audytu potwierdzającego, że posiada aktywa potrzebne do pokrycia wartości wykupu kryptowaluty. Oskarża się ją również o manipulację wartością Bitcoina i niejasne transakcje z upadłą giełdą Bitfinex.

- Ripple

U jej podstaw leżą leżą rozproszone internetowe protokoły open source – różni się więc budową od innych kryptowalut. Gwarantuje szybkie transakcje. Korzystają z niej nawet banki oraz instytucje finansowe, stosując ją do przesyłania środków.

- Bitcoin Cash

Powstała przez rozłam łańcucha głównego Bitcoina w sierpniu 2017 roku. Wykorzystuje identyczną technologię oraz algorytm, co pierwotna wersja Bitcoina, jednak stosuje bloki większego rozmiaru. Pozwala to na zminimalizowanie czasu oraz kosztów transakcji.

- Bitcoin Satoshi Vision

Powstała w wyniku kolejnego rozłamu Bitcoina. Podobnie jak Bitcoin Cash, działa na zmodyfikowanym kodzie BTC. Obecnie jest rozwijana przez nChain, której właścicielem jest Craig Wright.

- Litecoin

Jedna z najstarszych kryptowalut. Powstała jako alternatywa dla Bitcoina i jej działanie jest w dużym stopniu oparte o system Bitcoina. Litecoin jest jednak tańsza w pozyskiwaniu i bardziej efektywna w wykorzystywaniu.

- Dogecoin

Kryptowaluta stworzona w 2013 r. przez programistów Billy’ego Markusa i Jacksona Palmera jako… żart. Miała na celu wyśmiać trwające w tym czasie spekulacje na rynku kryptowalut. Nazwa oraz logo pochodzą od Pieseła, internetowego mema, przedstawiającego psa rasy Shiba Inu. Choć początkowo miała być tylko dowcipem, stała się pełnoprawnym dobrem inwestycyjnym, a jej cena, choć daleka od poziomu Bitcoina, zalicza kolejne gwałtowne wzrosty.

W jaki sposób ludzie używają kryptowalut?

Zastanowienie może wzbudzać kwestia, w jaki sposób ludzie używają kryptowalut, skoro są one anonimowe. Otóż właściciele kryptowalut przechowują swoje pieniądze w „wirtualnych portfelach”. Są one bezpiecznie zaszyfrowane za pomocą prywatnych kluczy. Aby doszło do transferu środków, zapis wymiany musi zostać wprowadzony do zdecentralizowanej publicznej cyfrowej księgi rachunkowej. Specjalne komputery zbierają dane o najnowszych transakcjach z użyciem różnych kryptowalut i przekształcają je w łamigłówkę matematyczną, która czeka na zatwierdzenie – dzieje się to co około 10 minut.

Do potwierdzenia transakcji dochodzi, gdy członkowie innej kategorii użytkowników zwanej „wydobywcami” rozwiążą niezależnie od siebie złożoną łamigłówkę matematyczną, co dowodzi zasadności przepływu środków i kończy transakcję między dwoma właścicielami cyfrowych pieniędzy.

Z łamigłówką zmaga się zwykle cała armia wydobywców jednocześnie, konkurując ze sobą. Dzieje się tak ponieważ wydobywca, który jako pierwszy rozwiąże zaszyfrowany problem, otrzymuje nagrodę, zwykle w postaci pewnej ilości nowo wygenerowanej kryptowaluty. Taka koncepcja zachęca do poświęcania czasu i mocy swoich komputerów, aby utrzymać sieć i tworzyć nowe monety.

Z czasem, złożoność matematycznych łamigłówek stawała się jednak coraz większa i wymagała komputerów o coraz większej mocy. Ci wydobywcy, którzy chcieli pozostać konkurencyjni, zaczęli budować ogromne farmy komputerów z podzespołami dedykowanymi do wydobywania kryptowalut na komercyjną skalę. Kopanie kryptowalut jest więc kosztownym wyścigiem zbrojeń. Nic więc dziwnego, że wielu “górników” pragnie ułatwić sobie zadanie korzystając z cryptojackingu, który zwiększa ich szanse na sukces.

Oznaki, że możesz być ofiarą cryptojackingu

Wykrycie, że ktoś używa Twojego komputera do wydobycia kryptowalu, czyli do cryptojackingu, może być trudne. Proces ten jest często ukryty lub wygląda na normalną aktywność na Twoim urządzeniu. Istnieje jednak kilka znaków, które powinny wzbudzić Twoją czujność:

- Zmniejszona wydajność

Jednym z kluczowych objawów cryptojackingu jest obniżona wydajność urządzeń komputerowych. Wolniejsze działanie może być pierwszym sygnałem, na który należy uważać. Bądź więc czujny, jeśli urządzenie działa wolno, często się zawiesza lub wykazuje wyjątkowo niską wydajność. Kolejną przesłanką może być szybsze rozładowywanie baterii.

- Przegrzewanie

Cryptojacking to proces intensywnie wykorzystujący zasoby, który może spowodować przegrzanie urządzeń komputerowych. Niesie to ryzyko uszkodzenia sprzętu lub skrócenia jego żywotności. Jeśli wentylator laptopa lub komputera działa szybciej niż zwykle, może to oznaczać, że skrypt lub witryna do szyfrowania kryptowalut powodują nagrzewanie się urządzenia, a wentylator działa, aby zapobiec stopieniu lub zapaleniu.

- Użycie jednostki centralnej (CPU)

Jeśli zauważysz wzrost użycia procesora, gdy jesteś na stronie internetowej z niewielką ilością treści multimedialnych lub bez niej, może to oznaczać, że w tle działają skrypty cryptojacking.

W takim wypadku, dobrym testem jest sprawdzenie wykorzystania jednostki centralnej (CPU) urządzenia za pomocą Monitora aktywności lub Menedżera zadań. Pamiętaj jednak, że procesy mogą się ukrywać lub maskować jako coś uzasadnionego, aby uniemożliwić Ci powstrzymanie nadużyć.

Jeśli podejrzewasz, że Twoje urządzenie zostało wykorzystane do cryptojackingu, sprawdź również rachunki za prąd. Cryptojacking powoduje zazwyczaj nieoczekiwany wzrost kosztów energii elektrycznej.

Przykłady cryptojackingu

Ataków cryptojackingu można wymienić wiele, jednak niektóre szczególnie przykuwają uwagę. Oto znane przykłady cyberjackingu:

- Na początku 2018 r. odkryto, że koparka CoinHive działała w reklamach YouTube za pośrednictwem platformy Google DoubleClick.

- W lipcu i sierpniu 2018 r. atak typu cryptojacking zainfekował ponad 200 000 routerów MikroTik w Brazylii, wstrzykując kod CoinHive do ogromnego ruchu sieciowego.

- W 2018 r. odkryto kod cryptojackingu ukryty na stronie raportu o zabójstwach Los Angeles Times. Gdy odwiedzający przechodzili na stronę raportu o zabójstwach, ich urządzenia były wykorzystywane do kopania popularnej kryptowaluty o nazwie Monero. Zagrożenie nie zostało wykryte przez jakiś czas, ponieważ ilość mocy obliczeniowej wykorzystywanej przez skrypt była minimalna. Wielu użytkowników nie było więc w stanie wykryć, że ich urządzenia zostały naruszone.

- W 2018 r. cryptojackerzy zaatakowali operacyjną sieć technologiczną europejskiego systemu kontroli wodociągów, poważnie wpływając na zdolność operatorów do zarządzania zakładem. Był to pierwszy znany przypadek ataku typu cryptojacking na przemysłowy system kontroli. Podobnie jak w przypadku ataku z Los Angeles Times, “górnik” generował kryptowalutę Monero.

- W 2019 roku osiem oddzielnych aplikacji, które potajemnie wydobywały kryptowalutę z zasobów tego, kto je pobrał, zostało usuniętych ze sklepu Microsoft Store . Podobno aplikacje pochodziły od trzech różnych programistów, chociaż podejrzewano, że za wszystkimi stoi ta sama osoba lub organizacja.

Potencjalne ofiary mogły napotkać aplikacje kryptowalutowe poprzez wyszukiwanie słów kluczowych w sklepie Microsoft Store i na listach najlepszych bezpłatnych aplikacji. Gdy użytkownik pobrał i uruchomił jedną z aplikacji, niechcący pobierał kod JavaScript do cryptojackingu. Górnik uruchamiał go i zaczynał szukać Monero, zużywając znaczną ilość zasobów urządzenia, a tym samym spowalniając jego działanie.

Najpopularniejsze oprogramowanie do cryptojackingu

- BadShell

Program, który podszywa się pod legalne procesy, np. Windows PowerShell i za ich pośrednictwem uaktywnia ukryte złośliwe skrypty wydobywające kryptowaluty za ich pośrednictwem. Jest trudny do wykrycia przez zwykłe programy antywirusowe, ponieważ zwykle automatycznie identyfikują one pliki Windows jako bezpieczne.

- MassMiner

Ten program podczas jednej instalacji używa wielu wirusów atakujących różne luki w zabezpieczeniu. Wykorzystuje błędy w różnorakim oprogramowaniu, np. Oracle WebLogic, Windows SMB i Apache Struts. Jego twórcy uzyskali zyski w kryptowalucie Monero bliskie wartości 200 000 USD.

- WinstarNssMiner

To prawdziwy rekordzista – w maju 2018 roku zainfekował ponad pół miliona systemów w przeciągu trzech dni. Ma ciekawą właściwość – jeśli wykryje skuteczne oprogramowanie antywirusowe na komputerze ofiary, pozostaje w stanie uśpienia i aktywuje się wyłącznie w słabiej chronionych częściach systemu. Podczas prób usunięcia WinstarNssMiner broni się, powodując zawieszenie się zainfekowanego systemu.

- Smominru

Prawdopodobnie najbardziej znana sieć botów do cryptojackingu. Wspomagała ją sieć samoregenerujących się inteligentnych botów. Jej skład to ponad 52 000 komputerów. Sieć Smominru była napędzana wirusem EternalBlue skradzionym NSA, który w 2017 roku był użyty w globalnej epidemii złośliwego oprogramowania ransomware WannaCry.

- Coinhive

Uważany za jedno z największych zagrożeń cyberjackingowych na świecie. Pierwotnie został stworzony jako legalne narzędzie do zarabiania na stronach internetowych. Wykorzystywał biblioteki JavaScript, które można było instalować na stronach internetowych, oraz moc obliczeniową odwiedzających je do legalnego wydobywania kryptowaluty. Często służył jednak przestępcom do nielegalnego kopania monet. Co ciekawe, firma, która stworzyła Coinhive, zachowywała 30% wszystkich zysków z operacji wydobywania kryptowalut z użyciem ich programu – również tych nielegalnych. Coinhive został zamknięty w marcu 2019 r., co znacznie zmniejszyło liczbę ataków związanych z cryptojackingiem wykorzystującym witryny internetowe

- Prowli

Prowli stanowi ogromną sieć botów z ponad 40 000 zainfekowanymi serwerami sieciowymi, modemami i innymi urządzeniami. Jego częścią jest robak łamiący hasła metodą brute force. W niektórych przypadkach Prowli atakuje systemy za pomocą luk w zabezpieczeniu typu backdoor.

Czy cryptojacking może być legalny?

Granice między cryptojackingiem a „legalną” praktyką kopania przeglądarek nie zawsze są jasne.

Wydobywanie monet za pośrednictwem przeglądarek jest bardzo powszechne. Przykładem może być tu Coinhive – usługa wydobywania kryptowalut, której twórcy przedstawiali ją jako legalny sposób na zarabianie na ruchu na swoich stronach. Coinhive to najbardziej popularny skrypt wydobywający kryptowaluty, napisany w JavaScript i używany także do legalnego wydobywania kryptowalut. Dostarczył kodu JavaScript, który strony internetowe mogły wykorzystać, aby komputery odwiedzających wydobywały Monero.

Coinhive był używany w celu wydobywania Monero za pomocą przeglądarek odwiedzających (za ich zgodą) jako sposób na zarabianie na treściach w obliczu programów blokujących reklamy. Miał to więc być sposób na zarabianie na treściach bez konieczności bombardowania użytkowników reklamami.

Eksploracja przeglądarek jest więc w istocie uprawnioną formą cryptojackingu. Takie propozycje są jednak niezwykle kontrowersyjne, biorąc pod uwagę potencjalne koszty dla użytkowników w postaci zużycia energii i uszkodzeń sprzętu.

W przypadku Coinhive, usługa nie była wykorzystywana wyłącznie do legalnego kopania kryptowalut. Hakerzy bez wiedzy właściciela witryny mogli również wstrzyknąć do witryny skrypt wydobywający kryptowalutę i w ten sposób nielegalnie zarabiać. W związku z tym, witryna Coinhive została zamknięta w marcu 2019 r., a wraz z nią liczba infekcji stron internetowych gwałtownie spadła – aż o 78%.

Jak bronić się przed cryptojackingiem?

Wykrycie cryptojackingu nie jest łatwe – niezależnie od tego, czy ma on miejsce lokalnie, z poziomu Twojego systemu operacyjnego, czy przez przeglądarkę. Istnieje jednak kilka sposobów, które pozwolą uchronić się przed cryptojackingiem.

- Używaj dobrego programu antywirusowego

Kompleksowy program bezpieczeństwa cybernetycznego pomaga wykrywać zagrożenia i zapewnia ochronę przed złośliwym oprogramowaniem typu cryptojacking. Pamiętaj jednak, że podobnie jak w przypadku wszystkich innych środków ostrożności przed złośliwym oprogramowaniem, znacznie lepiej jest zainstalować antywirusa, zanim staniesz się ofiarą. Wybieraj spośród sprawdzonych programów znanych marek, jak Kaspersky, Norton, Bitdefender, McAfee, AVG, Panda lub ESET.

- Obserwuj najnowsze trendy w cryptojackingu

Cyberprzestępcy stale modyfikują kod i wymyślają nowe metody dostarczania go ofiarom. Bycie na bieżąco z najnowszymi zagrożeniami cyberbezpieczeństwa może pomóc w wykrywaniu cryptojackingu w Twojej sieci i urządzeniach oraz unikaniu innych rodzajów cyberniebezpieczeństw.

- Używaj rozszerzeń przeglądarki zaprojektowanych do blokowania cryptojackingu

Skrypty Cryptojacking są często ukrywane w przeglądarkach internetowych. Możesz użyć wyspecjalizowanych rozszerzeń przeglądarki do blokowania cryptojackerów w sieci, takich jak minerBlock, No Coin i Anti Miner. Pomogą Ci uchronić się przed cryptojackingiem atakującym Cię poprzez przeglądarkę.

- Użyj programów do blokowania reklam

Ponieważ skrypty cryptojacking są często dostarczane za pośrednictwem reklam internetowych, zainstalowanie programu blokującego reklamy może być skutecznym sposobem ich powstrzymania. Korzystanie z narzędzia do blokowania reklam może zarówno wykryć, jak i zablokować złośliwy kod cryptojacking. Takie narzędzia znajdziesz często w pakiecie wraz z programem antywirusowym.

- Wyłącz JavaScript

Wyłączenie JavaScriptu podczas przeglądania online może zapobiec zainfekowaniu komputera przez kod cryptojacking. Pamiętaj jednak, że może to również uniemożliwić korzystanie z potrzebnych funkcji.

- Blokuj strony znane z dostarczania skryptów cryptojacking

Aby zapobiec cryptojackingowi podczas odwiedzania witryn internetowych, upewnij się, że każda odwiedzana witryna znajduje się na starannie sprawdzonej białej liście. Możesz także umieszczać na czarnej liście witryny znane z cryptojackingu.

- Stale monitoruj zasoby na swoim komputerze

Monitorowanie zużycia energii przez swoje urządzenia i, w przypadku podejrzanych skoków wykorzystania procesora, skanowanie pod kątem obecności kodu wydobywającego kryptowaluty opartego na plikach to dobre praktyki, które pomagają uchronić się przed cryptojackingiem.

- Zainstaluj najnowsze aktualizacje

Dobrym zwyczajem jest instalowanie najnowszych aktualizacji i poprawek oprogramowania dla systemu operacyjnego i wszystkich aplikacji — zwłaszcza dotyczących przeglądarek internetowych.

Cryptojacking może wydawać się stosunkowo nieszkodliwym przestępstwem, ponieważ jedyną „ukradzioną” rzeczą jest moc komputera ofiary. Jednak wykorzystanie mocy obliczeniowej do tego przestępczego celu odbywa się bez wiedzy i zgody ofiary, a z korzyścią dla przestępców, którzy nielegalnie tworzą kryptowalutę. Zalecamy przestrzeganie dobrych praktyk w zakresie cyberbezpieczeństwa, aby zminimalizować ryzyko ataku i zainstalowanie zaufanego programu antywirusowego na wszystkich swoich urządzeniach.

32 220 35 21

32 220 35 21 biuro@omegasoft.pl

biuro@omegasoft.pl

@OmegaSoft

@OmegaSoft