Zastanawiasz się, czy właściciel sieci WiFi, z której korzystasz, wie, jakie strony przeglądasz? Niestety, korzystając z czyjegoś WiFi, nie jesteś w pełni bezpieczny. Nawet jeśli nie zdajesz sobie z tego sprawy, w otwartej sieci WiFi widać wszystko, co robisz – i to nie tylko strony, które przeglądasz, ale też inne dane. Aby je przejrzeć, wystarczy odrobina sprytu i umiejętności.

Na szczęście istnieją sposoby na zwiększenie swojej prywatności podczas korzystania z sieci WiFi i zachowanie anonimowości. Dowiedz się, co można zobaczyć w otwartej sieci WiFi i jak zabezpieczyć się przed podglądaniem.

Co może zobaczyć właściciel WiFi?

Korzystanie z darmowego WiFi brzmi kusząco, jednak warto mieć świadomość, że wiąże się ono z możliwością podejrzenia wielu danych. Sieci bezprzewodowe to jednak nie tylko hotele czy kawiarenki – być może korzystasz również z sieci firmowej, której właścicielem jest Twój szef. On również może śledzić Twoją aktywność – przeglądać i sprawdzać, jak spędzasz czas przeznaczony na wykonywanie zleconych zadań, co w skrajnych przypadkach może się skończyć nawet utratą pracy. Podobnie sytuacja wygląda w szkołach – korzystanie ze szkolnej sieci WiFi może wiązać się z ryzykiem kontrolowania aktywności ucznia, jeśli stworzy ją sprytny nauczyciel – informatyk.

W sieci WiFi można podejrzeć wiele. Oto kilka praktycznych przykładów:

- Odwiedzane strony

Właściciel sieci WiFi jest w stanie podejrzeć, jakie strony internetowe odwiedzasz, a przy pomocy dodatkowego oprogramowania także zapisać wybrane dokumenty i obrazy lub zrobić zrzuty ekranu tego, co przeglądasz.

- Komunikatory i czaty

Uważaj również na komunikatory internetowe i czaty, zwłaszcza te, które wysyłają wiadomości czystym tekstem, bez korzystania z szyfrowania. Co prawda wiele komunikatorów korzysta już obecnie z szyfrowania połączeń, jednak nadal zdarzają się wyjątki. Umożliwia to śledzenie Twoich konwersacji.

- Dane bankowości elektronicznej

Bankowość elektroniczna to sfera, w której warto zachować szczególną ostrożność. Jeśli chcesz zalogować się do banku, korzystaj wyłącznie ze sprawdzonych sieci – w innym wypadku musisz się liczyć z wykradzeniem danych logowania.

- E-maile

Twoja skrzynka pocztowa to prawdziwa skarbnica wiadomości na twój temat. Lepiej nie logować się do niej za pośrednictwem sieci bezprzewodowej, której nie jesteś pewien. Utrata haseł lub prywatnych dokumentów, które przechowujesz na swojej skrzynce, może Cię wiele kosztować.

- Przesyłane pliki

W sieci WiFi przesyłanie plików jest bardzo podatne na przechwytywanie. Właściciel sieci może przejrzeć przechwycone pakiety i odczytać zawartość plików bez większej trudności.

Co zrobić, by właściciel sieci nie widział Twoich działań?

Jest kilka sposobów, które możesz wykorzystać, aby uchronić się przed podglądaniem swojej aktywności w sieci WiFi. Najpopularniejsze z nich to TOR oraz VPN. Dowiedz się o nich nieco więcej.

TOR

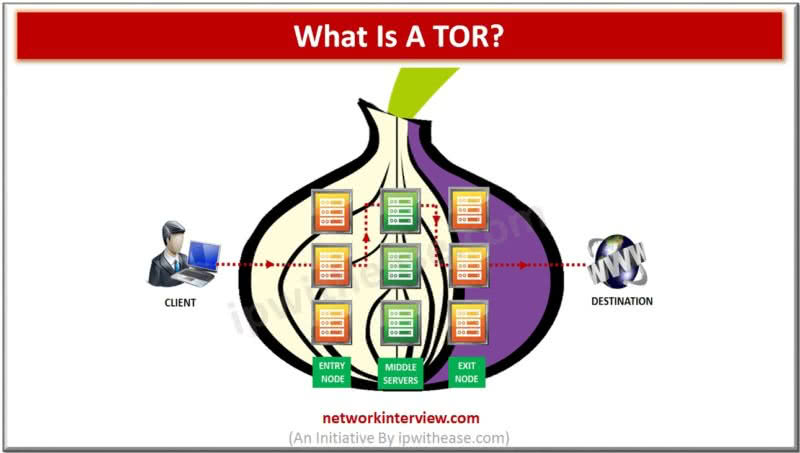

TOR to skrót od angielskiego “The Onion Router”. To wirtualna sieć komputerowa, którą tworzą routery cebulowe, co zapewnia anonimowość zarówno w sensie ukrycia lokalizacji użytkownika, jak i możliwości udostępniania anonimowych ukrytych usług.

Aby skorzystać z TOR, wystarczy pobrać specjalną przeglądarkę. Kiedy odwiedzasz stronę za jej pomocą, TOR zostaje aktywowany i łączy Cię z witryną za pomocą setek lub nawet tysięcy innych komputerów, które stają na drodze między Twoim komputerem a siecią. Sprawia to, że Twoje IP cały czas się zmienia, przez co pozostajesz anonimowy. Niestety, duża liczba serwerów, które stoją na drodze, znacznie spowalnia Twoje łącze internetowe.

Schemat połączenia TOR wygląda w następujący sposób:

Użytkownik → węzeł 1 → węzeł 2 → węzeł 3 → Serwer docelowy

Anonimizacji przy użyciu Tora można poddać m.in. komunikację za pomocą komunikatorów internetowych czy przeglądanie stron WWW.

Korzyści ze stosowania TOR może być wiele – uniemożliwia on podglądanie przeglądanych stron, ukrywa adres IP, zapewnia anonimowość, a ponadto jest łatwy do skonfigurowania i darmowy. Minusem jest fakt, że drastycznie spowalnia łącze internetowe.

VPN

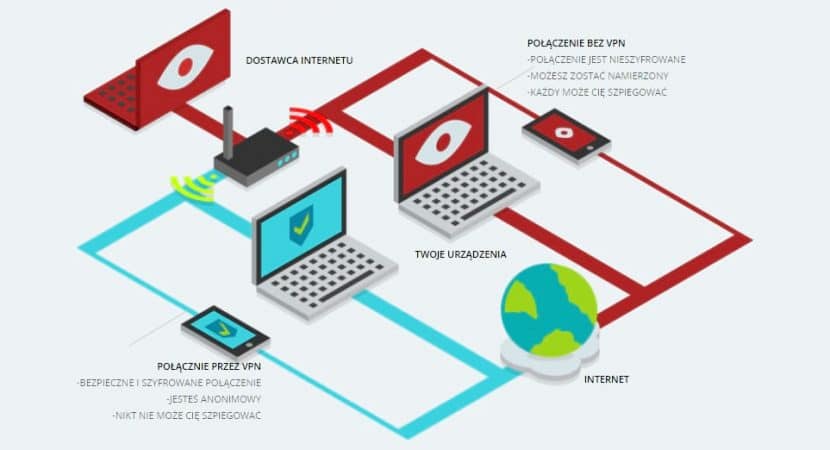

VPN, czyli Virtual Private Network – wirtualna sieć prywatna – to szyfrowany tunel dla danych, który chroni Twoją tożsamość online, ukrywając adres IP. Pozwala na bezpieczne korzystanie z publicznego WiFi bez ryzyka podsłuchiwania aktywności.

Jak działa VPN? Gdy korzystasz z internetu, sieć VPN szyfruje Twoje łącze i zmienia IP dzięki serwerowi VPN, który staje na drodze pomiędzy Tobą a siecią. Dzięki temu zyskujesz ochronę danych, a także ukrycie przeglądanych przez Ciebie stron.

VPN to również sposób na uniknięcie blokad geograficznych – przykładowo, jeśli chcesz oglądać polskiego Netflixa za granicą.

VPN daje wiele korzyści – pozwala ukryć historię i dane przed administratorem sieci, zmienić adres IP, ukryć lokalizację, odblokować blokady regionalne, a przy tym jest łatwy do ustawienia.

W sieci znajdziesz darmowe usługi VPN, jednak wiążą się one ze słabszą skutecznością (czasami bywają wykrywane), a także zwalniają internet. Bezpłatne VPNy bardzo często mają również limit transferu. Kolejny problem z darmowym VPN to ryzyko, że to Ty możesz być produktem – darmowy program może zbierać o Tobie informacje, które później wysyła innym firmom, które wykorzystują je w celach marketingowych. Bezpłatne VPN to również ryzyko pobrania wirusa i wszechobecne reklamy, które utrudniają swobodne korzystanie z internetu.

Jeśli chcesz cieszyć się pełną anonimowością i szybkim łączem, postaw na płatne usługi VPN. W przypadku, gdy zamierzasz korzystać z VPN okazjonalnie, może wystarczyć Ci VPN będący częścią pakietu antywirusowego, np. Norton, Bitdefender, Panda czy AVG. W przypadku zamiaru intensywnego wykorzystania sieci VPN, najlepiej postawić na program dedykowany dokładnie do tej usługi, np. Surfshark VPN, AVG Secure VPN lub NordVPN.

Właściciel sieci WiFi może podglądać jej użytkowników – i to nawet na okrągło. Może przeglądać ich historię aktywności, adresy IP, a nawet czytać wiadomości e-mail. Warto mieć świadomość takiego ryzyka i odpowiednio się przed nim bronić – np. korzystając z sieci VPN. Dzięki temu zaszyfrujesz swój ruch i nikt nie będzie mógł przeglądać danych, którymi nie chcesz się z nikim dzielić.

32 220 35 21

32 220 35 21 biuro@omegasoft.pl

biuro@omegasoft.pl

@OmegaSoft

@OmegaSoft