- Co to jest atak DDoS?

- Kto jest celem ataków DDoS?

- Dlaczego atak DDoS jest trudniejszy w obronie niż atak DoS?

- Przykłady ataków DDoS w historii

- Jak przebiega atak DDoS?

- Jakie są konsekwencje ataku DDoS?

- Czemu służą ataki DDoS?

- Jak rozpoznać atak DDoS?

- Ile trwa atak DDoS?

- Rodzaje ataków DDoS

- Rodzaje ataków DDoS ze względu na użyte oprogramowanie

- DDoS_android

- Czy atak DDoS jest przestępstwem?

- Co robić podczas ataku DDoS?

- Jak chronić się przed atakami DDoS?

- Jak uniknąć dodania swojego komputera do sieci botnet?

Zdarzyło Ci się kiedykolwiek odwiedzić znaną witrynę i stwierdzić, że działa wyjątkowo wolno, połączenie się zrywa lub w ogóle nie możesz jej otworzyć? Istnieje duże prawdopodobieństwo, że padła ona ofiarą ataku DDoS. Dowiedz się, na czym polegają takie ataki i jak się przed nimi chronić.

Co to jest atak DDos?

DDoS to skrót od angielskiego “Distributed Denial of Service”, co tłumaczy się jako “rozproszoną odmowę usługi”. Jest odmianą ataku DoS (Denial of Service). W obu przypadkach cel jest podobny – uniemożliwienie działania systemu komputerowego lub usługi sieciowej. Różnica polega na sposobie realizacji – o ile atak DoS przeprowadza się z jednego komputera, atak DDoS wykorzystuje obce komputery (serwery).

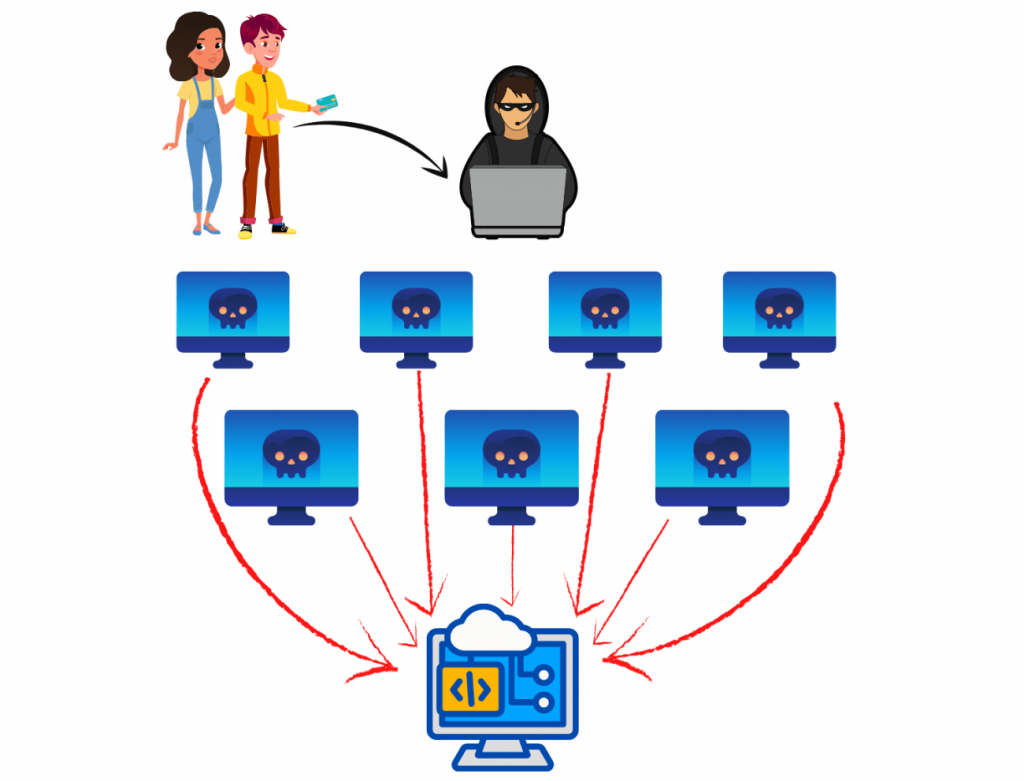

DDoS przeprowadza się więc z więcej niż jednego źródła. Może to być grupa osób, botów lub innych zainfekowanych systemów. Zazwyczaj hakerzy wykorzystują w tym celu komputery zwykłych użytkowników, infekując je rodzajem wirusa, który przeprowadza bez wiedzy właściciela urządzenia konkretny typ aktywności w internecie. O takich komputerach mówi się “zombie”

Aby zarządzać siecią zainfekowanych komputerów, haker posiada specjalne oprogramowanie. Pozwala mu ono kontrolować wszystkie zakażonymi komputery i zdalnie uruchamiać ataki na wskazany serwer.

Użytkownikowi zainfekowanego komputera trudno rozpoznać, że jest źródłem ataku DDoS. Program hakera pracuje w tle – wszystkie czynności skutkujące wysyłaniem danych do atakowanego serwisu internetowego wykonywane są „po cichu”, angażując tylko tyle zasobów komputera, aby właściciel urządzenia nie zorientował się, że coś jest nie tak.

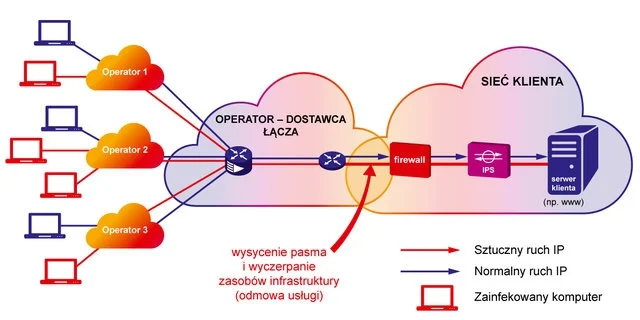

Ataki DDoS kieruje się przeciwko stronom i całym sieciom, aby uniemożliwić im działanie poprzez zalanie ich napływem danych z z tysięcy zainfekowanych komputerów połączonych w sieć botnet. W wyniku wysyłania wielu zapytań, czyli powstania nienaturalnie dużego ruchu, dochodzi do przekroczenia dostępnej przepustowości i zasobów. W efekcie strona internetowa nie działa, a klienci nie mają dostępu do usług internetowych. W skrajnych przypadkach może nawet dojść do awarii lub zniszczenia elementów infrastruktury IT, jak serwery czy routery brzegowe.

Kto jest celem ataków DDos?

Atakami DDoS szczególnie zagrożone są usługi i platformy internetowe, zwłaszcza te o kluczowym znaczeniu. Przestępcy zalewają sieć fikcyjnym ruchem, aby uniemożliwić ich działanie.

Ataki DDoS najczęściej są skierowane przeciwko dużym firmom, bankom, stronom rządowym, dostawcom Internetu, e-commerce czy serwisom gamingowym. Atak może stać się przyczyną utraty wiarygodności firmy, ponieważ użytkownicy nie wiedzą, dlaczego strona internetowa, sklep lub usługa nie działa.

Atak DDoS jest szczególnym zagrożeniem dla serwisów aukcyjnych czy firm brokerskich. Chwilowy lub dłuższy brak dostępu do strony internetowej wiąże się dla nich ze znacznymi stratami finansowymi, a także wizerunkowymi.

Warto tu wspomnieć, że podczas ataku DDoS ofiar jest wyjątkowo dużo. Głównym celem ataku jest co prawda system komputerowy lub usługa sieciowa, jednak ofiarami są również właściciele zainfekowanych komputerów wcielonych do sieci botnet, a także – pośrednio – osoby, które chciały w danym momencie skorzystać ze strony internetowej, ale nie mogą tego zrobić z powodu jej przeciążenia.

Dlaczego atak DDoS jest trudniejszy w obronie niż atak DoS?

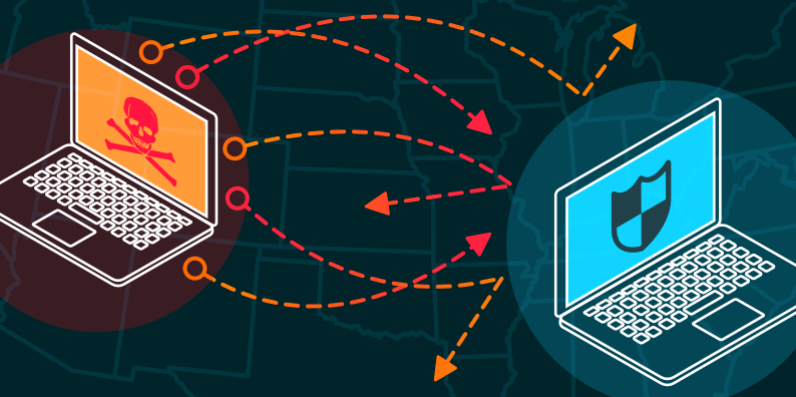

Atak DDoS jest znacznie trudniejszy w obronie niż DoS. Dzieje się tak z kilku względów.

- Nieograniczona liczba źródeł ataku

Forma ataku DDoS sprawia, że liczba źródeł jest praktycznie nieograniczona pod względem ilości. Źródeł może być tysiące, dlatego znacznie trudniej znaleźć metodę odfiltrowywania pojedynczych adresów IP, będących źródłem ataków.

- Nieograniczona liczba źródeł geograficznych

W przypadku ataku DDoS, odfiltrowanie ruchu IP z konkretnego obszaru geograficznego nie jest zbyt skuteczne. Zainfekowane komputery znajdują się bowiem najczęściej w wielu miejscach na całym świecie.

- Ryzyko odcięcia zwykłego użytkownika

Atak DDoS generują komputery realnych użytkowników, którzy nie są świadomi tego, co dzieje się z ich urządzeniami. Dlatego odrzucanie ruchu pakietów IP z konkretnego adresu IP może skończyć się odcięciem od serwisu internetowego zwykłego użytkownika.

Z tych powodów systemy ochronne bardzo mocno się skomplikowały. W przypadku ataku DoS w zupełności wystarczała zwykła „czarna lista” adresów IP, jednak w przypadku DDoS analiza ruchu internetowego musi być zdecydowanie większa i dokładniejsza. Ma to na celu odróżnienie zwykłej aktywności użytkownika urządzenia do aktywności programu atakującego, działającego bez wiedzy i woli właściciela sprzętu.

Przykłady ataków DDoS w historii

Ataki DDoS pojawiają się od dawna. W historii można wyróżnić kilka ataków tego typu, które wyjątkowo zapadły w pamięć internautom. Oto one.

- 21 października 2002

Atak na 13 głównych serwerów DNS obsługujących tłumaczenie nazw domen na adresy IP. Spowodował blokadę dziewięciu z nich.

- 1 lutego 2004

Atak DDoS za pomocą wirusa Mydoom na serwery SCO (Santa Cruz Operation (SCO) – amerykańskie przedsiębiorstwo informatyczne).

- 3 lutego 2004

Kolejny atak za pomocą wirusa Mydoom, tym razem na serwery firmy Microsoft.

- 30 listopada – 3 grudnia 2006

Atak DDoS atak na polski portal Gazeta.pl.

- 6 lutego 2007

Drugi w historii atak na główne serwery DNS obsługujące tłumaczenie nazw domen na adresy IP. Z sześciu atakowanych serwerów zablokowane zostały dwa.

- Maj 2007

Celem ataków DDoS stał się serwis policja.pl. Według spekulacji prasowych miało to być odwetem za policyjny nalot na jeden z serwisów udostępniających napisy do filmów w Internecie.

- 18 sierpnia 2010 roku

Atak na stronę 5 Kanału, czyli ukraińskiego prywatnego kanału telewizyjnego transmitującego wyłącznie wiadomości.

- 21 stycznia 2012

W związku z planowanym podpisaniem przez Polskę porozumienia ACTA około godziny 19:00 rozpoczął się szereg ataków na strony polskich instytucji parlamentarnych i rządowych. Przyznała się do niego grupa Anonymous.

- 15 lutego 2022

Atak DDoS przeciwko ukraińskiemu MON i państwowym bankom. Doszło do zakłóceń w działaniu oficjalnej strony internetowej Ministerstwa Obrony i Sił Zbrojnych Ukrainy, a także w działaniu usług mobilnych banków państwowych – PrivatBanku, Oszczadbanku i Sbierbanku. Zgodnie z technicznymi informacjami uzyskanymi przez Amerykanów, za atak odpowiedzialny był rosyjski Główny Zarząd Wywiadowczy.

- 23 lutego 2022

W przeddzień zbrojnej inwazji Rosji na Ukrainę doszło do ataku DDoS na wiele ukraińskich stron państwowych, a także serwisów internetowych ukraińskich instytucji państwowych.

Jak przebiega atak DDoS?

Możliwość ataku DDoS wynika z faktu, że zasoby sieciowe, takie jak serwery internetowe, mogą obsłużyć tylko określoną liczbę żądań w danym czasie. Przepustowość łącza internetowego serwera oraz innych warstw sieci również jest ograniczona.

Hakerzy są w stanie atakować równocześnie różne punkty, przez co trudno jest zapobiegać tego typu atakom i przeciwdziałać im w trakcie ich trwania. Co więcej, im bardziej złożony jest atak, tym trudniej odróżnić rych z nim związany od normalnych działań użytkowników.

Jak przebiega atak DDoS? Na określony sygnał wiele komputerów w tym samym czasie atakuje system operacyjny ofiary. Z zewnątrz wygląda to jak liczne odwiedziny na stronie i zasypywanie systemu fałszywymi próbami skorzystania ze znajdujących się na nim usług. Wskutek tego, system komputerowy lub serwis przestaje działać, ponieważ wszystkie jego wolne zasoby zostają zajęte w wyniku ataku przeprowadzanego przez wiele komputerów jednocześnie.

Strona próbuje odpowiadać na liczne żądania. Wiąże się to z czerpaniem wielu zasobów – pamięci, czasu procesora, pasma sieciowego. Przy dużej liczbie żądań dochodzi do wyczerpania zasobów.

W momencie, gdy liczba żądań do komponentów sieciowych przekroczy limit przepustowości, strona natychmiast zaczyna źle funkcjonować. Wydłuża się czas ładowania strony, strona zrywa połączenie lub całkowicie nie da się otworzyć, ponieważ w wyniku ataku może nawet dojść do awarii serwera i całkowitego zaprzestania odpowiadania na żądania.

Jakie są konsekwencje ataku DDoS?

Ataki DDoS mogą mieć ogromne konsekwencje, jednak zazwyczaj nie stanowią bezpośredniego zagrożenia dla bezpieczeństwa. Podczas tego typu ataków z reguły nie dochodzi do wycieku danych uwierzytelniających, nazw użytkowników i innych danych. Pozostają jednak inne konsekwencje:

- osoby pragnące odwiedzić witrynę mają do niej utrudniony lub uniemożliwiony dostęp,

- dla dotkniętych atakiem firm i organizacji fakt braku dostępności może oznaczać duże straty finansowe wynikające z utraty możliwości sprzedażowych i utraty możliwości biznesowych,

- inne konsekwencje dla firm to utrata dostępu do krytycznych danych,

- brak dostępności oznacza również utratę wizerunku firmy, zaufania u klientów,

- po ataku osoby, które miały złe doświadczenia – np. strona długo się ładowała lub nie otwierała – zwykle nie wracają na te witryny, przez co dochodzi do utraty klientów,

- w przypadku ataków na strony banków lub strony rządowe ich niedostępność może powodować strach u użytkowników (jak np. w przypadku ataku DDoS na ukraińskie strony banków i instytucji rządowych 15 i 23 lutego 2022 roku).

Czemu służą ataki DDoS?

Powodów, dla których dana witryna może zostać zaatakowana, może być wiele. Pierwszym i zasadniczym celem jest uniemożliwienie dostępu do strony innym osobom. Może to być spowodowane różnymi motywacjami, np.:

- tzw. hacktivism, czyli zablokowanie strony jako reakcja na kontrowersyjną wypowiedź na stronie lub decyzje organizacji będącej właścicielem strony, z którymi haker się nie zgadza,

- wykluczenie konkurencji – konkurent wyłącza czyjąś stronę w kluczowym okresie sprzedaży, aby przejąć wszystkich klientów,

- zniszczenie reputacji właściciela danej witryny,

- odwrócenie uwagi pracowników IT – atak DDoS może stanowić rodzaj “zasłony dymnej” dla innego nielegalnego działania – to rzadki, ale wyjątkowo niebezpieczny przypadek,

- uzyskanie okupu za wyłączenie ataku,

- sprawdzenie, co się wydarzy, czyli atak “z nudów”,

- próby wpłynięcia na decyzje polityczne i pobudzanie określonych ruchów społecznych,

- wywoływanie strachu.

Niepokojący jest fakt, że wynajęcie botnetu w celu wyłączenia strony internetowej na krótki czas jest zaskakująco łatwe i tanie. Hakerzy wykonali podstawy pracy i umożliwiają tymczasowe wykupienie swoich usług.

W związku z tym, ilość, częstotliwość i siła ataków DDoS w ostatnich latach gwałtownie wzrosła. Przykładowo, w 2019 roku nastąpił wzrost tego typu zdarzeń aż o 180%.

Jak rozpoznać atak DDoS?

Skutecznie przeprowadzony atak DDoS stosunkowo łatwo rozpoznać – dużo trudniej mu zapobiec.

Z atakiem DDoS masz do czynienia, gdy strona nie działa, zawiesza się lub bardzo długo ładuje, przez co zwykły użytkownik nie może z niej korzystać. Sieć nagle jest zalewana bardzo dużym, nieustającym ruchem, co może trwać nawet przez długi czas.

Złe funkcjonowanie witryny w wyniku ataku DDoS łatwo zauważyć, jednak znacznie trudniejsze jest rozpoznanie, że Twój komputer został dodany do botnetu. Hakerzy infekują urządzenia, zamieniając je w komputery “zombie” dbając o to, aby ofiara niczego nie zauważyła. Niekiedy jednak zauważalne są pewne symptomy, np. wolniejsza praca urządzenia, wyświetlanie komunikatów o błędach, przerywanie działania. Może to być sygnał, że komputer jest częścią sieci botnet. W takiej sytuacji warto przeskanować go za pomocą dobrego programu antywirusowego.

Ile trwa atak DDoS?

Ważnym aspektem ataku DDoS, oprócz samego faktu zablokowania dostępu do usługi lub systemu, jest czas jego trwania. Ile średnio trwa atak DDoS?

Statystyki pokazują, że zdecydowana większość ataków tego typu trwa krócej niż 3 godziny. Zgodnie z badaniami przeprowadzonymi przez firmę Kaspersky, ponad 80% ataków trwa krócej, niż 4 godziny. Ponad 90% kończy się najpóźniej po 9 godzinach. Ataki trwające więcej niż 140 godzin to rzadkość – stanowią jedynie 0,08% wszystkich ataków DDoS.

W ciężkich przypadkach ataki DDoS mogą jednak trwać nawet kilka dni. Najdłuższy atak DDoS w historii trwał 509 godzin, czyli prawie 21 dni. Odnotowała go firma Kaspersky w II kwartale 2019 roku.

Obecnie wszystkie statystyki firm zajmujących się ochroną przed atakami DDoS potwierdzają jednak, że z roku na roku wydłuża się ich czas. Pojawia się coraz więcej ataków trwających 48h, 72h, a zdarzają się i takie, które liczone są w tygodniach. Dlatego firmy powinny wiedzieć, jak zabezpieczyć się przed DDoS, który trwa wiele dni.

Rodzaje ataków DDoS

Można wymienić kilka rodzajów ataków DDoS:

- Ataki wolumetryczne

To najczęstszy rodzaj ataku DDoS. Polega na wysyłaniu dużej ilości danych na określony adres IP. W wyniku ataku dochodzi do przeciążenia sieci, która doświadcza ogromnej liczby fałszywych żądań z każdego dostępnego portu. W wyniku ataku wolumetrycznego atakowany serwis nie jest w stanie obsługiwać zapytań zwykłych użytkowników, którzy rzeczywiście chcą odwiedzić stronę.

- Ataki na poziomie aplikacji

Tego typu ataki są ukierunkowane na aplikacje, z których korzystają użytkownicy. Działają bezpośrednio na ruch internetowy, atakując protokoły HTTP, HTTPS, DNS lub SMTP. Atak na poziomie aplikacji jest trudny do wychwycenia i zablokowania, ponieważ skutecznie naśladuje standardowy ruch sieciowy. Zauważenie ataku będącego ruchem wysycającym wydajność aplikacji jest praktycznie niemożliwe w przypadku większości powszechnie używanych systemów monitorujących ze względu na to, że ruch aplikacyjny nie stanowi 100% całego ruchu w sieci.

- Ataki na poziomie protokołu

Ataki tego typu celują w części sieci, które służą do weryfikowania połączeń. Hakerzy wysyłają wolne lub zniekształcone sygnały ping, przez co sieć zużywa dużo zasobów, próbując je zweryfikować. Atak na poziomie protokołu może też celować w zapory ogniowe, wysyłając duże ilości specjalnie zniekształconych danych.

Zdarza się, że podczas ataku wykorzystywane są wszystkie trzy powyższe metody równocześnie. Ma to na celu całkowite przeciążenie sieci i spowodowanie jej awarii.

Rodzaje ataków DDoS ze względu na użyte oprogramowanie

Inny podział ataków DDoS wynika z faktu, że do przeprowadzenia ataku DDoS używa się różnego rodzaju oprogramowania. Oto lista najpopularniejszych:

- LOIC (Low Orbit Ion Cannon)

Najczęściej wykorzystywany program przez początkujących, a także tzw. “haktywistów”. Służy do prostego floodowania ruchu TCP, UDP i HTTP. Tego prostego narzędzia używa często grupa Anonymous w celu wykonywania skoordynowanych ataków.

- HOIC (High Orbit Ion Cannon)

Program powstał w odpowiedzi na zamknięcie witryny Megaupload.com przez amerykański departament sprawiedliwości. Wyposażono go w prosty interfejs graficzny, pozwalający łatwo wysyłać masowe żądania GET i POST HTTP. HOIC jest również często wykorzystywany przez “haktywistów”.

- hping3

Konsolowy program podobny do narzędzia ping, jednak oferuje znacznie więcej funkcji niż wysyłanie żądań ICMP Echo Request. Ten program wspiera protokoły TCP, UDP, ICMP i RAW IP, skanowanie portów, a także spoofowanie adresów IP.

.

- R-U-Dead-Yet (R.U.D.Y.)

Aplikacja do wykonywania ataków typu low and slow. Wykorzystuje wbudowane formularze atakowanej witryny i wysyła żądanie HTTP POST z niepoprawną długością nagłówka „content-length”. Następnie wstrzykuje do formularza informacje zawarte w małych, jednobajtowych pakietach w danym czasie.

Informacje te są nie tylko niewielkie, ale także wysyłane w powolnym tempie. Powoduje to utworzenie wielu zalegających wątków aplikacji, a dzięki długiej zawartości w nagłówku uniemożliwia serwerowi zamknięcie połączenia. W wyniku takich działań dochodzi do przepełnienia tablicy połączeń serwera i spowodowania jego niedostępności.

Do ataków typu low and slow wykorzystywane są również inne programy, np. Slowloris lub PyLoris.

- Mirai

To jedno z najnowszych narzędzi wykorzystywanych do ataków DDoS. Wykorzystuje w tym celu tzw. “internet of things”, czyli internet rzeczy. Instaluje się na urządzeniach z domyślnymi hasłami, łączy się z serwerami IRC i czeka na sygnał do ataku.

Mirai atakuje serwery DNS, doprowadzając do ich przeciążenia, a następnie w dalszym ciągu przesyła zapytania, aż do momentu, w którym żaden DNS nie ma możliwości obsłużenia żądania.

To złośliwe oprogramowanie łatwo wykryć za pomocą oprogramowania antywirusowego, ponieważ nawet nie stara się ono ukryć. Wynika to ze słabych zabezpieczeń urządzeń IoT, których w dalszym ciągu nie bierze się pod uwagę jako potencjalnego zagrożenia.

Zagrożenie atakami DDoS z urządzeń z Androidem

Do przeprowadzenia ataków DDoS hakerzy używają zazwyczaj botnetu – sieci komputerów zainfekowanych złośliwym oprogramowaniem, która przekazuje hakerowi zdalną kontrolę nad maszynami. Problem nie dotyczy jednak wyłącznie komputerów.

Do sieci botnet mogą być również wcielane urządzenia z Androidem. Dla hakerów takie rozwiązanie daje wiele korzyści – Android jest obecnie najpopularniejszym systemem operacyjnym na świecie. Dodatkowo stosunkowo łatwo dostać się na tego typu urządzenia poprzez fałszywe aplikacje.

Pobierając aplikacje, zachowaj szczególną ostrożność – nawet jeśli korzystasz z oficjalnego sklepu Play. Przykładowo, odkryty jakiś czas temu WireX Android DDoS Botnet składa się z ponad 120 000 urządzeń z Androidem zarażonych aplikacjami pobranymi bezpośrednio ze sklepu Play. Służą one do przeprowadzania zmasowanych ataków DDoS na warstwie aplikacji.

Aplikacje, na które warto szczególnie uważać, to odtwarzacze video, dzwonki i motywy oraz managery pamięci masowej. Do tej pory w sklepie Google Play wykryto ponad 300 tego typu złośliwych aplikacji.

Warto tu wspomnieć, że ataki DDoS mogą być przeprowadzane również za pomocą innych urządzeń, wchodzących w skład tzw. “internetu rzeczy” (IoT). Obejmuje on urządzenia elektroniczne, które mogą automatycznie komunikować się i wymieniać dane za pomocą sieci bez ingerencji człowieka. Można do nich zaliczyć coraz większą liczbę inteligentnych urządzeń typu smart home.

Atak DDoS można więc przeprowadzić z pomocą pralek, lodówek, telewizorów, żarówek, odkurzaczy i innych przedmiotów codziennego użytku mających łączność z internetem. Działanie w tym obszarze ułatwia hakerom fakt, że urządzenia tego typu zwykle nie są w żaden sposób chronione przez zainfekowaniem.

Czy atak DDoS jest przestępstwem?

Przeprowadzenie ataku DDoS nie jest trudne – można nawet w tym celu skorzystać z płatnych usług. Czy osobom przeprowadzającym taki atak grożą konsekwencje prawne? Co grozi za przeprowadzanie ataków DDoS?

Niezależnie od tego, jaki jest motyw ataku DDoS i jakiej metody użyto do jego przeprowadzenia, według Kodeksu Karnego obowiązującego w Polsce jest on przestępstwem. Kodeks Karny definiuje 2 artykuły, które mają zastosowanie w takiej sytuacji.

Pierwszy artykuł dotyczy utrudniania dostępu osobie uprawnionej do istotnej informacji. Oto jego treść:

“Art. 268. § 1. Kto, nie będąc do tego uprawnionym, niszczy, uszkadza, usuwa lub zmienia zapis istotnej informacji albo w inny sposób udaremnia lub znacznie utrudnia osobie uprawnionej zapoznanie się z nią, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

§ 2. Jeżeli czyn określony w § 1 dotyczy zapisu na informatycznym nośniku danych, sprawca podlega karze pozbawienia wolności do lat 3.

§ 3. Kto, dopuszczając się czynu określonego w § 1 lub 2, wyrządza znaczną szkodę majątkową, podlega karze pozbawienia wolności od 3 miesięcy do lat 5.”

Drugi artykuł jest podobny, dotyczy jednak zakłócania procesu przetwarzania informacji:

“Art. 268a. § 1. Kto, nie będąc do tego uprawnionym, niszczy, uszkadza, usuwa, zmienia lub utrudnia dostęp do danych informatycznych albo w istotnym stopniu zakłóca lub uniemożliwia automatyczne przetwarzanie, gromadzenie lub przekazywanie takich danych, podlega karze pozbawienia wolności do lat 3.

§ 2. Kto, dopuszczając się czynu określonego w § 1, wyrządza znaczną szkodę majątkową, podlega karze pozbawienia wolności od 3 miesięcy do lat 5.”

Przytoczone powyżej artykuły dotyczą konsekwencji prawnych już przeprowadzonych ataków DDoS, które spowodowały ograniczenie dostępu do informacji. Warto mieć świadomość, że jeśli haker oprócz tego dokona włamania do systemu informatycznego i zniszczy lub zmieni dane, podpada wówczas pod inne artykuły Kodeksu Karnego.

Atak DDoS nie będzie jednak ścigany “z urzędu” – ściganie przestępstwa następuje na wniosek pokrzywdzonego, czyli np. firmy czy instytucji rządowej bądź samorządowej. Dobrze wiedzieć, że karze podlega również samo grożenie przeprowadzeniem ataku DDoS.

Według Kodeksu Karnego przestępstwem jest również samo tworzenie oprogramowania do ataków DDoS. Wynika to z poniższego artykułu:

“Art. 269b. § 1. Kto wytwarza, pozyskuje, zbywa lub udostępnia innym osobom urządzenia lub programy komputerowe przystosowane do popełnienia przestępstwa określonego w art. 165 § 1 pkt 4, art. 267 § 3, art. 268a § 1 albo § 2 w związku z § 1, art. 269 § 2 albo art. 269a, a także hasła komputerowe, kody dostępu lub inne dane umożliwiające dostęp do informacji przechowywanych w systemie komputerowym lub sieci teleinformatycznej,podlega karze pozbawienia wolności do lat 3.

§ 2. W razie skazania za przestępstwo określone w § 1, sąd orzeka przepadek określonych w nim przedmiotów, a może orzec ich przepadek, jeżeli nie stanowiły własności sprawcy.”

Polskie prawo zakłada karanie cyberprzestępców, jednak dużo trudniejszą kwestią jest złapanie sprawcy – odnalezienie hakera, który może działać z każdego miejsca na świecie, jest dużo trudniejsze, niż znalezienie przestępcy działającego w prawdziwym świecie. Z tego względu dużo lepiej jest odpowiednio zabezpieczyć się przed atakami DDoS, niż liczyć na ujęcie sprawcy w przypadku dojścia do ataku.

Co robić podczas ataku DDoS?

Jesteś właścicielem strony i zastanawiasz się, co zrobić, gdy Twoja strona zostanie zaatakowana? Mając świadomość zagrożenia, warto nastawić się na taki scenariusz i zawczasu się przygotować. Powstrzymanie hakera w trakcie ataku może nie być możliwe, jednak nie jesteś całkowicie bezsilny.

- Nie panikuj!

Pamiętaj, że pomimo ataku Twoje dane są nadal bezpieczne. Mimo to zachowaj czujność i upewnij się, że nikt nie próbuje przejąć w tym czasie Twojego konta administratora. Pamiętaj, że większość ataków DDoS kończy się po kilku godzinach. Zachowaj spokój i postaraj się poinformować swoich klientów o zaistniałym problemie, np. poprzez konto na facebooku lub wiadomości e-mail. Pomoże to złagodzić straty wizerunkowe firmy.

- Zgłoś się do swojego hostingodawcy

W przypadku ataku DDoS należy jak najszybciej skontaktować się z dostawcą usług hostingowych i poinformować go o zaistniałej sytuacji. Przekroczenia przepustowości mogą być kosztowne. Warto więc zawczasu poszukać takiego hosta, który oferuje zapobieganie DDoS i usługi awaryjne w pakiecie. Ochroni Cię to przed ewentualnymi dodatkowymi stratami finansowymi.

- Skonfiguruj CDN i firewall

Jeśli jeszcze nie masz CDN i firewalla na swoim serwerze, najwyższa pora, aby o nie zadbać.

CDN (Content Delivery Network) to wysoce rozproszona sieć serwerów, pomagająca zminimalizować opóźnienia w ładowaniu zawartości strony internetowej, zmniejszając fizyczną odległość między serwerem a użytkownikiem. Sprawia, że witryny ładują się o wiele szybciej.

Firewall, czyli zapora sieciowa, to jeden ze sposobów zabezpieczania sieci i systemów przed intruzami. Zabezpiecza sieć, monitorując przychodzący i wychodzący ruch sieciowy i decydując o jego przepuszczeniu lub zablokowaniu w oparciu o zestaw określonych zasad.

- Zastosuj geoblokowanie i blokowanie IP

Podczas ataku możesz również próbować ręcznie poprawić sytuację. Pierwsza opcja to blokowanie adresów IP, które nie należą do prawdziwych odwiedzających. Jeśli dany IP odwiedza Twoją stronę dziesiątki, setki czy tysiące razy podczas aktywnego ataku, po prostu go zablokuj. Dzięki temu nie będzie wyrządzał już dalszych szkód.

Dobrym rozwiązaniem jest również geo-blocking. Jeśli zauważysz, że szkodliwy ruch danych pochodzi głównie z pewnych krajów, masz możliwość zablokowania adresów IP z określonych części świata.

Niestety, blokowanie IP nie zawsze jest skuteczne, lub jest skuteczne tylko na krótki czas. Atakujący może po prostu zmienić swój adres i ponownie zalać Twoją witrynę żądaniami. Mimo to, warto spróbować również takiej opcji.

Jak chronić się przed atakami DDoS?

Ataki DDoS to duże zagrożenie przede wszystkim dla firm i organizacji. Mogą powodować wiele negatywnych konsekwencji, zarówno finansowych, jak wizerunkowych. Są również utrudnieniem dla zwykłych użytkowników, którzy nie mogą normalnie korzystać ze stron i ich usług.

Dla zwykłych użytkowników zabezpieczenie się przed atakami DDoS jest niemożliwe – jedynie administrator strony posiada informacje o niespodziewanych skokach w ruchu na stronie i może podjąć działania zapobiegające atakowi.

Zwykli użytkownicy mogą jednak pomóc, instalując na swoich urządzeniach dobry, sprawdzony program antywirusowy pewnej marki, np. Bitdefender, Norton, ESET, Panda, AVG lub McAfee. Taki program będzie wykrywać i usuwać ewentualne złośliwe oprogramowanie udostępniające komputer w sieci botnet. Dzięki temu użytkownicy mają pewność, że ich własne urządzenia nie będą brać udziału w atakach DDoS na innych.

Co mogą zrobić firmy i organizacje, aby bronić się przed atakami DDoS? Po pierwsze, powinny opracować swoją własną strategię działania na wypadek ataku DDoS. Taki plan awaryjny powinien zawierać dokładne informacje, co mają zrobić poszczególne osoby w takim wypadku – kto jest odpowiedzialny za blokowanie IP, kto kontaktuje się z hostingiem i dostawcami zabezpieczeń, kto monitoruje, jak i gdzie odbywa się atak.

Plan awaryjny dla obrony przed DDoS nie może być zlepkiem paru ogólnych zdań – musi zawierać dokładną analizę zasobów informatycznych przedsiębiorstwa i sprecyzować, co robić, aby w tej sytuacji utrzymać ciągłość działania firmy lub urzędu.

Warto na początek sporządzić listę wszystkich serwisów, jakie są zainstalowane w firmowej serwerowni, np. poczta elektroniczna (e-mail), serwis WWW (strona internetowa firmy), intranet (komunikacja wewnątrz firmy, wnioski urlopowe, bazy wiedzy, itd.), aplikacje internetowe (np. sklep internetowy lub aplikacja do składania zamówień przez partnerów) itd.

Następnie, właściwym krokiem jest zadbanie o to, by sprawnie i skutecznie rozproszyć wrażliwe dla firmy czy urzędu systemy, a tym samym stać się dużo mniej podatnym na atak DDoS. Modny model centralizacji wszystkich aplikacji i rozbudowywania własnych serwerowni, systemów monitorowania serwisów i aplikacji IT czyli “wszystko w jednym miejscu” ma jedną zasadniczą wadę – jest bardziej podatny na ataki i nie daje możliwości “wyjścia awaryjnego”.

Dobrą opcją dla firm jest znalezienie oferty ochrony przed DDoS. Najczęściej odbywa się ona przez zmianę rekordów DNS, co powoduje skierowanie całego ruchu HTTP/HTTPS przez warstwę filtrującą, w której to dokonywana jest szczegółowa inspekcja każdego pakietu i zapytania. Następnie zaawansowane algorytmy oraz odpowiednio zdefiniowane reguły odfiltrowują błędne pakiety i próby ataków, dzięki czemu na serwer trafia wyłącznie czysty ruch. Takie systemy nazywa się zwykle systemami ochrony Anty-DDoS.

Jak uniknąć dodania swojego komputera do sieci botnet?

Zwykli użytkownicy również mogą być ofiarami ataków DDoS. Cierpią oni nie tylko ze względu na to, że nie mogą uzyskać dostępu do wybranej, zaatakowanej witryny. Gorszą opcją jest zainfekowanie ich sprzętu wirusem, który wciela prywatne urządzenie do botnetu, czyli sieci komputerów zainfekowanych złośliwym oprogramowaniem, nad którą zdalną kontrolę ma haker.

Warto mieć świadomość, że wcielenie do takiej sieci to wiele negatywnych konsekwencji – gdy urządzenie bierze udział w atakach na innych, zaczyna wolniej pracować, może dochodzić do komunikatów o błędach, przegrzewania się sprzętu, jego szybszego zużycia itp.

Na szczęście indywidualni użytkownicy nie są bezsilni w kwestii ochrony przed dodaniem do sieci botnet. Pierwszym i najistotniejszym sposobem na ochronę przed tym problemem jest instalacja na urządzeniu skutecznego programu antywirusowego. Będzie on wykrywać i usuwać złośliwe oprogramowanie udostępniające komputer w sieci botnet. Warto zainwestować w skuteczne i sprawdzone narzędzie pewnej marki – Bitdefender, Norton, ESET, Panda, AVG lub McAfee.

Aby chronić komputer przed dodaniem do botnetu, należy również przestrzegać podstawowych zasad bezpiecznego korzystania z sieci. Nie pobieraj na komputer nieznanego oprogramowania, które może zawierać wirusa. Nie klikaj w podejrzane linki, załączniki, wyskakujące ekrany i podejrzane reklamy, nie wchodź na niesprawdzone strony. Pobieraj programy wyłącznie ze sprawdzonych źródeł. Zwracaj uwagę na przypadki dziwnego zachowania lub nagłe spowolnienie pracy komputera.

Atak DDoS może mieć wielowymiarowe następstwa – warto więc podjąć odpowiednie kroki, aby się przed nim chronić – zarówno jako firma czy organizacja, jak i indywidualny użytkownik.

32 220 35 21

32 220 35 21 biuro@omegasoft.pl

biuro@omegasoft.pl

@OmegaSoft

@OmegaSoft