Na pewno nie chcesz stracić swoich ciasteczek. I nie, nie chodzi tu o sytuację, w której ktoś zakrada Ci się do kuchni i opróżnia całą paczkę Twoich ulubionych herbatników. Mowa o przejmowaniu sesji – niebezpiecznym cyberataku, który jest ściśle powiązany z ciasteczkami (cookies) – małymi fragmentami tekstu wysyłanymi przez serwisy internetowe do przeglądarki i z powrotem przez przeglądarkę podczas następnych wejść na witrynę.

Ten stosunkowo mało znany atak zyskuje na popularności i jest realnym zagrożeniem. Jak pokazują badania, 31% aplikacji typu e-commerce (czyli umożliwiających transakcje handlowe – najczęściej sklepy internetowe) wykazuje na niego podatność. Przechwytywanie sesji (session hijacking), znane również jako przechwytywanie plików cookie (cookie hijacking), to rodzaj ataku, który może spowodować, że haker uzyska pełny dostęp do jednego z Twoich kont online.

Do ilu witryn logujesz się w ciągu dnia? Dla większości osób jest to liczba znacznie większa, niż jedna lub dwie. Biorąc pod uwagę coraz większą ilość usług online, które są już częścią naszego życia “w sieci”, ta liczba będzie najprawdopodobniej stale rosnąć. W związku z tym, przechwytywanie sesji wzbudza wiele niepokoju – zwłaszcza ze względu na przechowywane w internecie poufne informacje, jak np. numer karty kredytowej czy dane logowania do bankowości elektronicznej.

Jak dokładnie działa przejmowanie sesji? Jakich metod mogą użyć cyberprzestępcy, aby przeprowadzić taki atak? Co możesz zrobić, aby uchronić się przed ich próbami? Pomożemy Ci znaleźć odpowiedź na te pytania.

Co to jest sesja?

Żebyś dobrze zrozumiał mechanizm przechwytywania sesji, dobrze jest przyjrzeć się najpierw, czym dokładniej jest “sesja”.

Mówiąc najprościej, sesja to półstała, interaktywna wymiana informacji między dwoma lub więcej komunikującymi się urządzeniami lub między komputerem a użytkownikiem, którą można porównać do rozmowy lub spotkania. Charakterystyczną cechą sesji jest to, że przypisane do niej dane mają przeważnie charakter chwilowy (w przeciwieństwie np. do preferencji przypisywanych do konta klienta).

HTTP jest z natury bezstanowe – każde żądanie zostaje wykonane niezależnie, bez wiedzy na temat wcześniejszych żądań. W praktyce oznacza to, że musiałbyś ponownie wprowadzić swoją nazwę użytkownika i hasło dla każdej przeglądanej strony, co zajmowałoby sporo czasu i nie należy do wygodnych rozwiązań. Programiści stworzyli więc sesje – sposób na śledzenie stanu między wieloma połączeniami od tego samego użytkownika, aby nie prosić go o ponowne uwierzytelnianie między każdym kliknięciem w aplikacji internetowej.

Sesja działa jako seria interakcji między dwoma urządzeniami, np. komputerem i serwerem www. To zbiór wszystkich informacji, które ułatwiają Ci korzystanie z witryny – dzięki niej nie musisz podawać hasła za każdym razem, gdy chcesz coś zrobić. W sesji można też przechowywać inne wartości, np. adres IP klienta, odwiedzone przez niego podstrony, produkty dodane do koszyka, informacja o zalogowaniu, identyfikatory itp.

Dla każdego klienta tworzona jest osobna sesja, dzięki temu informacje te nie mieszają się pomiędzy różnymi użytkownikami danej strony. Sesja jest niszczona w momencie, gdy się wylogujesz lub po określonym czasie bezczynności (takie rozwiązanie stosuje się np. w bankowości elektronicznej). W tym momencie dane użytkownika są usuwane z przydzielonej przestrzeni pamięci.

Oczywiście serwer musi posiadać sposób na rozpoznawanie, która sesja należy do którego klienta. Do tego celu służy klucz identyfikatora sesji, przechowywany zwykle w ciasteczku lub rzadziej w treści URL-a lub ukrytych polach witryn. Identyfikatory sesji to łańcuchy, zwykle losowe i alfanumeryczne, przesyłane tam i z powrotem między serwerem a klientem.

Identyfikatory sesji są przydatne, ale ich użycie niesie za sobą problemy z bezpieczeństwem. Jeśli ktoś przejmie Twój identyfikator sesji, może zalogować się na Twoje konto w tej witrynie.

Częstym problemem jest również to, że wiele witryn generuje identyfikatory sesji na podstawie przewidywalnych zmiennych, takich jak bieżący czas lub adres IP użytkownika, co ułatwia ich ustalenie przez atakującego. Poza tym, niektóre witryny w dalszym ciągu przesyłają je na otwartej, podatnej na podsłuchiwanie przestrzeni (bez szyfrowanego protokołu danych SSL). Niestety, tego rodzaju niedopatrzenia mogą narazić Cię na przechwytywanie sesji.

Co to jest przechwytywanie sesji (session hijacking)?

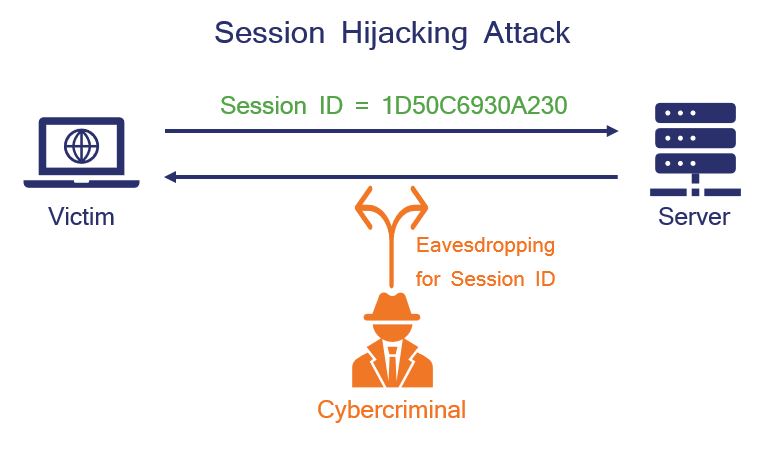

Przechwytywanie sesji ma miejsce wtedy, gdy cyberprzestępca przejmie sesję użytkownika. Atak opiera się na kradzieży tymczasowych plików cookie, które serwer ustanawia w Twojej przeglądarce, gdy logujesz się do aplikacji internetowej.

Aby przeprowadzić przechwycenie sesji, haker musi poznać Twój identyfikator sesji. Może go uzyskać, korzystając z różnych metod, m.in. poprzez kradzież sesyjnego pliku cookie lub nakłonienie do kliknięcia w złośliwy odnośnik zawierający przygotowany identyfikator sesji. Gdy osoba atakująca użyje skradzionego identyfikatora sesji w swojej własnej sesji przeglądarki, serwer zostaje oszukany – traktuje połączenie atakującego jak oryginalną sesję prawdziwego użytkownika. Haker ma więc pełen dostęp do konta ofiary i wszystkich zamieszczonych na nim informacji.

Po przejęciu sesji haker może zrobić wszystko, do czego pierwotny użytkownik jest upoważniony. Co to oznacza w praktyce? Z zależności od docelowej witryny – kupowanie przedmiotów w Twoim imieniu, uzyskanie dostępu do danych osobowych, kradzież tożsamości, poufnych firmowych informacji lub opróżnienie konta bankowego. To również łatwy sposób na przeprowadzenie ataku ransomware – haker może ukraść, a następnie zaszyfrować cenne dane, tak abyś stracił dostęp do swojego konta, i żądać okupu za usunięcie blokady. Jeszcze gorsze skutki mogą pojawić się w przypadku większych przedsiębiorstw, które logują się do wielu serwisów za pomocą jednego logowania.

Jak widzisz, aby haker “wszedł” na Twoje konto, wcale nie musi znać Twojego hasła – wystarczy, że dostanie się do cookie zawierającego identyfikator sesji.

Metody przechwytywania sesji

Jak przebiega proces przejmowania sieci? Hakerzy mogą użyć kilku różnych sposobów:

- Session Fixation (podszywanie się pod sesję, zamiana sesji)

Ta metoda wykorzystuje lukę w systemie, która pozwala na podstawienie identyfikatora sesji innego użytkownika. Aby odkryć plik cookie ofiary, atakujący może dostarczyć znany mu identyfikator i nakłonić użytkownika do zalogowania się. Dokładna sekwencja ataku jest następująca:

- Atakujący stwierdza, że dana witryna akceptuje dowolny identyfikator sesji i nie ma weryfikacji zabezpieczeń – nazwijmy ją http://niezabezpieczonastrona.pl/

- Wysyła do ofiary wiadomość phishingową, czyli podszywającą się pod daną witrynę, np. bank informujący, że musi kliknąć w odsyłacz i zalogować się na konto w jakimś celu (np. aby zobaczyć najnowszą ofertę lub pobrać aktualizację). Odsyłacz kieruje ofiarę na stronę z podstawionym identyfikatorem sesji: http://niezabezpieczona strona.pl/?SID=123456

- Ofiara klika w odsyłacz i pojawia się zwykły ekran logowania. Nie podejrzewając niczego, ofiara loguje się normalnie.

- Atakujący może teraz wejść na stronę z podstawionym identyfikatorem sieci http://niezabezpieczona strona.pl/?SID=123456 i mieć pełny dostęp do konta ofiary.

Inny wariant tej metody polega na nakłonieniu użytkownika do wypełnienia specjalnie spreparowanego formularza logowania, który zawiera ukryte pole ze stałym identyfikatorem sesji.

- Session sniffing

Ma miejsce, gdy haker wykorzystuje sniffer – program komputerowy lub urządzenie, które służy do przechwytywania i rejestrowania pakietów przepływających przez połączenie sieciowe. Częścią tego ruchu są pliki cookie – użycie sniffera pozwala więc cyberprzestępcy znaleźć je i ukraść.

W przypadku tej metody, powszechną luką, która sprawia, że dana witryna pozostaje podatna na podsłuchiwanie sesji, jest sytuacja, gdy szyfrowanie SSL stosuje się tylko podczas logowania. W takim wypadku, atakujący nie ma bezpośredniego dostępu do hasła użytkownika, jednak bez problemu przejmie sesję przy pozostałej części witryny – gdzie protokół SSL nie jest używany.

Szczególnie narażony na tego typu atak jesteś podczas korzystania z publicznych sieci WiFi. W takim wypadku, haker może przeglądać większośc ruchu sieciowego po prostu logując się i używając sniffera pakietów – otwarte WiFi nie wymaga przecież uwierzytelniania użytkownika w sieci. Haker może również skonfigurować swój własny punkt dostępu, nadając mu nazwę, która nie wzbudzi podejrzeń “np. “Lotnisko” lub “Kawiarnia”), i za jego pomocą przeprowadzać ataki typu Man-in-the-middle, w celu uzyskania identyfikatorów sesji i przeprowadzenia ataków przejmujących sesję.

- Cross-site scripting – XSS (skrypty między witrynami)

Prawdopodobnie najbardziej niebezpieczna i rozpowszechniona metoda przechwytywania sesji www. Polega na umieszczaniu szkodliwych skryptów w ogólnie zaufanych witrynach internetowych. Haker wykorzystuje w tym celu luki w zabezpieczeniach serwera lub aplikacji, aby wstrzyknąć skrypty po stronie klienta (zazwyczaj JavaScript) do stron internetowych, powodując, że przeglądarka wykonuje dowolny kod, gdy ładuje zaatakowaną stronę.

Takie ataki mają szansę powodzenia, gdy aplikacja www umieszcza niezakodowane dane wprowadzone przez użytkownika w generowanych przez siebie danych wyjściowych. Przeglądarka użytkownika nie jest w stanie ustalić, czy skrypt jest szkodliwy, więc wykonuje go, dzięki czemu haker uzyskuje dostęp do plików cookie, tokenów sesji i innych poufnych informacji.

Jak w praktyce może wyglądać taki atak? Atakujący wysyła wiadomość e-mail ze specjalnym odsyłaczem do znanej zaufanej witryny. Odnośnik ten zawiera jednak parametry zapytania HTTP, które wykorzystują lukę w zabezpieczeniach w celu wstrzyknięcia skryptu. Jeśli klikniesz w taki odnośnik, bieżący plik cookie sesji zostanie odczytany i wysłany do atakującego za pośrednictwem odpowiedniego polecenia.

- Brute force

Haker może spróbować sam odgadnąć klucz aktywnej sesji użytkownika. To skuteczne podejście jedynie wtedy, gdy witryna używa krótkich lub przewidywalnych identyfikatorów sesji – np. opartych na adresie IP użytkownika, aktualnej godzinie lub dacie. Podczas ataku brute force, atakujący próbuje w kółko używać różnych identyfikatorów sesji z ustalonej listy.

Tego typu sekwencyjne identyfikatory sesji odchodzą jednak do przeszłości, właśnie ze względu na łatwe do zidentyfikowania wzorce, choć we wczesnych latach internetu były często używane. W przypadku nowoczesnych aplikacji i wersji protokołów identyfikatory sesji są długie i generowane losowo. Przechwytywanie sesji w ten sposób staje się więc niepraktyczne i prawie niemożliwe.

- Złośliwe oprogramowanie

Instalowanie złośliwego oprogramowania na komputerze ofiary w celu automatycznego wykrywania sesji to bardzo popularny sposób na uzyskanie plików cookie. Po zainstalowaniu, np. po odwiedzeniu przez użytkownika złośliwej witryny, kliknięciu w zainfekowany załącznik lub pobraniu pliku z niezaufanego źródła, złośliwe oprogramowanie skanuje ruch sieciowy użytkownika w poszukiwaniu plików cookie sesji i wysyła je do atakującego. Można więc powiedzieć że szkodliwe programy przeprowadzają zautomatyzowany atak podsłuchiwania sesji użytkownika.

Innym sposobem uzyskania klucza sesji jest bezpośredni dostęp do plików cookie w tymczasowej pamięci lokalnej przeglądarki klienta. Może się to odbywać za pośrednictwem złośliwego oprogramowania lub poprzez bezpośrednie połączenie się z nim lokalnie lub zdalnie.

Jaka jest różnica między przejmowaniem sesji a fałszowaniem sesji?

Te dwa pojęcia są blisko spokrewnione, warto więc dokonać ich rozróżnienia.

Podstawowa różnica pomiędzy przejmowaniem a fałszowaniem sesji tkwi w czasie ataku. Przechwytywanie sesji odbywa się wtedy, gdy użytkownik jest aktualnie zalogowany i uwierzytelniony. Właśnie dlatego, atak powoduje często nieprzewidziane zachowania aplikacji docelowej lub jej całkowitą awarię.

W przypadku fałszowania sesji, napastnik wykorzystuje skradziony lub sfałszowany identyfikator sesji w celu zainicjowania nowej sesji i podszycia się pod właściwego, uprawnionego do dostępu użytkownika – zupełnie nieświadomego ataku.

Co może zrobić haker, gdy przejmie Twoją sesję?

W większości przypadków, haker nie przejmuje sesji “dla zabawy”, ale w celu przejęcia konkretnych danych. Gdy uda mu się dokonać przechwycenia, może dokonać dowolne czynności, do których ma prawo pierwotny użytkownik. W zależności od witryny, jaką odwiedzasz, skutki mogą być różne:

- Opróżnienie konta bankowego

Dostęp do kont bankowych to gratka dla hakera – właśnie dlatego bankowość elektroniczna posiada tak wiele zabezpieczeń. Przejęcie sesji w takim wypadku może się skończyć utratą wszelkich zgromadzonych oszczędności. Pamiętaj również, aby strzec numeru swojej karty płatniczej – nigdy nie zapisuj go podczas płatności na stronach i nie podawaj na witrynach, którym nie ufasz.

- Kradzież tożsamości

Uzyskanie dostępu do szczegółowych danych osobowych może skończyć się przejęciem tożsamości, np. w celu wzięcia kredytu w banku. Oszuści przejmują też często sesje na portalach społecznościowych, aby podszywając się pod Ciebie dostać się do danych Twoich znajomych.

- Atak ransomware

Gdy haker ukradnie cenne dane, może zablokować dostęp do Twojego konta i żądać okupu za usunięcie blokady. Jeśli znajdziesz się w takiej sytuacji, pamiętaj – nigdy nie przesyłaj żadnych pieniędzy. Nie masz żadnej gwarancji, że faktycznie odzyskasz dostęp do konta (to raczej mało prawdopodobne). Dużo lepszą drogą jest zgłoszenie zaistniałej sytuacji administratorom serwisu lub odpowiednim służbom.

- Kupowanie przedmiotów w Twoim imieniu

Robisz zakupy w sklepie internetowym? Jeśli haker przejmie sesję, może się to zakończyć zakupami, których wcale nie planowałeś – i które nigdy do Ciebie nie dotrą. Zwłaszcza, jeśli sklep zapisał dane Twojej karty płatniczej.

- Włamanie do systemów jednokrotnego logowania (SSO)

To zagadnienie dotyczy zwłaszcza większych organizacji, które używają systemów jednokrotnego logowania (SSO). To wygodne rozwiązanie pozwala na uzyskanie dostępu do wielu aplikacji internetowych za pomocą jednego logowania.

W takim wypadku, przechwycenie sesji niesie za sobą o wiele poważniejsze skutki – daje atakującemu dostęp do ogromnej ilości danych, np. systemów finansowych, danych klientów, miejsc, w których firma przechowuje cenną własność intelektualną itd.

Oczywiście, wyobraźnia hakerów sięga poza te przykłady. Skutki przechwycenia sesji mogą być bardzo dotkliwe – niezależnie od tego, kim jesteś.

Przykłady exploitów przechwytujących sesję

Przechwytywanie sesji często odbywa się za pomocą exploitów. Te szkodliwe programy zawierające dane lub kod wykonywalny mogą wykorzystać luki w oprogramowaniu do przejęcia kontroli nad działaniem jakiegoś procesu – w tym wypadku do przechwycenia sesji.

Poniżej kilka przykładów takich exploitów

- Firesheep

To stworzone w październiku 2010 roku rozszerzenie dla przeglądarki Mozilla Firefox miało stanowić demonstrację zagrożenia bezpieczeństwa związanego z przechwytywaniem sesji. Służyło do przechwytywania cookies sesji ze stron internetowych, jak Facebook i Twitter. Pokazywało, jakie niebezpieczeństwo niesie za sobą logowanie na stronach, które szyfrują tylko proces logowania, a nie pliki cookie utworzone podczas tego procesu. Podobne narzędzie o nazwie Faceniff zostało wydane dla telefonów komórkowych z systemem Android.

To wydarzenie doprowadziło do wprowadzenia przez Facebook i Twitter obowiązkowego HTTP Secure przez cały czas korzystania z witryn.

- WhatsApp Sniffer

Ta aplikacja pojawiła się po raz pierwszy w maju 2012 roku. Pozwala na czytanie wiadomości użytkowników WhatsApp, ale również zastąpienie ich własnymi tekstami, przeglądanie wszystkich przesłanych plików, edycję awatara i statusu, a nawet połączenia ze zhakowanego numeru. Kolejne wersje aplikacji do dziś krążą w internecie.

- DroidSheep

To proste narzędzie systemu Android do przechwytywania sesji. Nasłuchuje pakietów HTTP wysyłanych przez bezprzewodowe połączenie sieciowe i wydobywa z tych pakietów identyfikator sesji. może przechwytywać sesje przy użyciu biblioteki libpcap. Obsługuje otwarte (nieszyfrowane) sieci, sieci z szyfrowaniem WEP i sieci z szyfrowaniem WPA / WPA2 (tylko PSK).

- CookieCadger

To narzędzie umożliwiające w sposób zautomatyzowany przechwytywanie ciasteczek sesyjnych. Pozwala na przejęcie sesji dowolnego użytkownika sieci, czyli zalogowanie się na jego konto, za pomocą jednego kliknięcia.

Przejmowanie sesji na komputerach Mac

Urządzenia z jabłuszkiem mają opinię najbezpieczniejszych na rynku. Zawdzięczają to silnym wbudowanym zabezpieczeniom, takim jak blokada instalacji aplikacji z innego miejsca, niż oficjalny sklep, a także wbudowany system XProtect. Nie oznacza to jednak, że hakerzy nie mają dostępu do oprogramowania Apple.

Przechwycenie sesji jest tak samo możliwe na Macu, jak na urządzeniu pracującym na Windowsie. Hakerzy coraz częściej atakują właśnie urządzenia z jabłuszkiem. Dlaczego? Właściciele tych sprzętów to często znacznie bogatsze i bardziej wpływowe osoby, niż użytkownicy popularnego Windowsa. W związku z tym, przechwycenie sesji właściciela Maca często przynosi hakerowi dużo większe korzyści.

Oprogramowanie Apple nie jest idealne – posiada luki tak samo, jak Windows. W związku z tym, hakerzy są w stanie znaleźć drogę, która pozwoli przeprowadzić przechwycenie sesji. Najbardziej rozpowszechnioną i skuteczną formą przechwytywania sesji jest atak Man-in-the-middle, który polega na umieszczeniu atakującego “w środku” ustanowionego połączenia. Aby dostać się do Mac-ów, hakerzy wykorzystują m.in. złośliwe oprogramowanie.

Aby Twój Mac był w pełni chroniony, sięgnij po dodatkowy, rozbudowany program antywirusowy dedykowany dla tego systemu. Ochroni on Twój sprzęt nie tylko przed przejęciem Twojej komunikacji, ale też przed wieloma innymi zagrożeniami i złośliwymi programami.

Jak zapobiegać przejmowaniu sesji?

Chociaż hakerzy mogą przejmować sesje na wiele sposobów, dobrą wiadomością jest to, że istnieją stosunkowo proste środki bezpieczeństwa i dobre praktyki, które możesz zastosować, aby się chronić. Oto najczęstsze środki zapobiegawcze:

- Używanie protokołu HTTPS w całej witrynie

Czym różni się HTTP od HTTPS? “S” na końcu oznacza “secure”, czyli bezpieczny. Strony zaczynające się od tego skrótu zapewniają szyfrowaną komunikację.

Część stron internetowych stosuje HTTPS tylko na stronach logowania, jednak nie zapewnia to pełnej ochrony przed przechwyceniem sesji. Wiele witryn, zwłaszcza banki, sklepy internetowe i serwisy społecznościowe, używa już bezpiecznych protokołów dla całej witryny.

Co Ty możesz zrobić jako użytkownik? Zawsze sprawdzaj, czy obok adresu URL znajduje się symbol kłódki, a adres zaczyna się od HTTPS, a nie HTTP. Możesz również wzmocnić ochronę, instalując plug-in typu HTTPS Everywhere, który wymusza na przeglądarce korzystanie z bezpiecznej wersji strony.

- Używanie długich i losowych identyfikatorów sesji

Używanie długiej losowej liczby lub ciągu znaków jako identyfikatora sesji znacznie zmniejsza ryzyko odgadnięcia go metodą prób i błędów lub ataku siłowego. Z tego powodu, zdecydowana większość witryn nie stosuje już kilku znakowych identyfikatorów, opartych na łatwych do przewidzenia zmiennych, np. dacie i godzinie.

- Ponowne generowanie identyfikatora sesji po zalogowaniu

Sprawia, że natychmiast po zalogowaniu identyfikator sesji zmienia się. Dzięki temu, nawet jeśli haker przejmie identyfikator podczas logowania, po chwili stanie się on bezwartościowy.

- Wylogowywanie się po zakończeniu

Część stron robi to automatycznie po wyłączeniu przeglądarki, jednak dobrze mieć taką praktykę, aby zminimalizować ryzyko ataku.

- Używanie ochrony przed złośliwym oprogramowaniem

Posiadanie aktualnego programu antywirusowego znacznie zmniejszy ryzyko przechwycenia sesji, ponieważ zapobiega przedostawaniu się do systemu złośliwego oprogramowania, które może kraść pliki cookie.

Wybierając antywirusa, sięgaj tylko po pewne, sprawdzone programy ze zweryfikowanych źródeł, np kaspersky, Bitdefender, Norton, Panda, ESET lub McAfee. Choć darmowa aplikacja kusi, musisz pamiętać, że pobranie takiego programu z internetu może skończyć się… złapaniem wirusa. Poza tym, bezpłatne programy często nie posiadają wszystkich opcji potrzebnych do kompleksowej ochrony sprzętu.

- Sesje nieaktywne po przekroczeniu limitu czasu

To taktyka stosowana przez wiele banków – sesja trwa określoną ilość czasu, po czym musisz zalogować się jeszcze raz. Taki manewr zmniejsza okno czasowe na atak i uniemożliwia hakerowi dostęp do maszyny, która została pozostawiona bez nadzoru.

- Unikanie publicznego WiFi

Publiczne punkty dostępu niosą za sobą wiele zagrożeń i ułatwiają hakerom przejmowanie sesji. Jeśli zdecydujesz się skorzystać z takiego punktu, nigdy nie podawaj żadnych danych i nie loguj się na żadne ze swoich kont.

- Aktualizowanie oprogramowania

Producenci programów dbają, aby ewentualne luki w ich produktach, które mogłyby umożliwić hakerom ataki, były regularnie usuwane. Dlatego właśnie tak ważne jest instalowanie aktualizacji – zarówno systemu, jak i całego oprogramowania.

- Używanie VPN

VPN, czyli wirtualna sieć prywatna, to bezpieczne, szyfrowane połączenie, które znacznie zmniejsza ryzyko przechwycenia sesji. Warto z niego korzystać zwłaszcza podczas przeprowadzania transakcji i wrażliwej komunikacji. Pamiętaj jednak, żeby wybierać VPN ze sprawdzonego źródła – tylko takie spełni swoją rolę. Tę funkcję oferują m.in. niektóre programy antywirusowe.

- Dokładne czytanie komunikatów

Kiedy logujesz się na jakimkolwiek serwisie, dokładnie czytaj wszystkie komunikaty i przerwij logowanie, jeśli cokolwiek Cię niepokoi. Bezmyślne klikanie “kontynuuj” może mieć katastrofalne skutki – jeśli przykładowo zobaczysz komunikat informujący, że certyfikat jest prawidłowy, ale został wystawiony przez firmę niezaliczoną do grupy zaufania, przerwij połączenie – to najprawdopodobniej próba przechwycenia sesji.

Jak widzisz, różne środki bezpieczeństwa chronią przed różnymi metodami przechwytywania sesji. Stosowanie wszystkich powyższych praktyk zapewnia najbardziej wszechstronną ochronę przed przejmowaniem sesji. Niestety, część z nich nie jest zależna od użytkownika – wymaga odpowiednich działań od programistów i administratorów stron. Dlatego właśnie tak ważna jest instalacja odpowiedniego, chroniącego oprogramowania antywirusowego, które znacznie zmniejszy ryzyko przechwycenia sieci.

32 220 35 21

32 220 35 21 biuro@omegasoft.pl

biuro@omegasoft.pl

@OmegaSoft

@OmegaSoft