Jak rozpoznać atak ransomware?

Ochrona przed ransomware, czyli co zrobić w przypadku ataku?

Co to jest ransomware?

Smartfony, laptopy i tablety to przedmioty, z którymi niełatwo rozstać się w dzisiejszych czasach i które są nośnikami naszych najważniejszych danych. Każdy z nas korzysta z aplikacji bankowych czy sieci społecznościowych na swoim komputerze i urządzeniu mobilnym oraz zapisuje na nich zdjęcia, hasła do logowania, a nawet informacje o stanie zdrowotnym i posiada inne równie cenne dokumenty. Uzyskanie dostępu do takich danych przez osoby niepowołane może doprowadzić do ich wykorzystania do wyłudzeń lub manipulacji, utraty środków finansowych czy kradzieży tożsamości. Na uwagę zasługuje jednak szczególny rodzaj złośliwego oprogramowania, które uniemożliwia dostęp do przechowywanych na urządzeniach plików ich właścicielom, żądając określonej kwoty i wyłudzając pieniądze za ich ponowne odblokowanie.

Chcemy podzielić się z Tobą wiedzą na temat tego rodzaju zagrożenia internetowego oraz przedstawić wskazówki, jak sobie z nim radzić, abyś nie musiał zastanawiać się nad ceną, jaką jesteś w stanie zapłacić za odzyskanie dostępu do swoich urządzeń i zapisanych na nich danych.

Ransomware to groźne oprogramowanie szantażujące, którego nazwa składa się z dwóch słów – „ransom”, czyli okup oraz „ware” – pochodzące od słowa „software”, czyli oprogramowanie. Ransomware jest stosunkowo proste do stworzenia przez programistę. Oprócz tego nie stanowi większego problemu wyszukanie miejsc, w których łatwym sposobem i niewielkim kosztem można kupić gotowy złośliwy program tego rodzaju.

Cyberprzestępcy wykorzystują oprogramowanie ransomware, aby zablokować Twoje urządzenie, a następnie wyłudzić od Ciebie pieniądze w zamian za odblokowanie i odzyskanie kontroli nad smartfonem, laptopem czy tabletem. Pobranie tego wirusa i blokada urządzenia może nastąpić w wyniku kliknięcia w zainfekowany link, załącznik w mailu czy samą treść wiadomości. Do jego rozprzestrzeniania wykorzystywane są także mniej chronione obszary lub luki w zainstalowanym na komputerze lub innym urządzeniu oprogramowaniu.

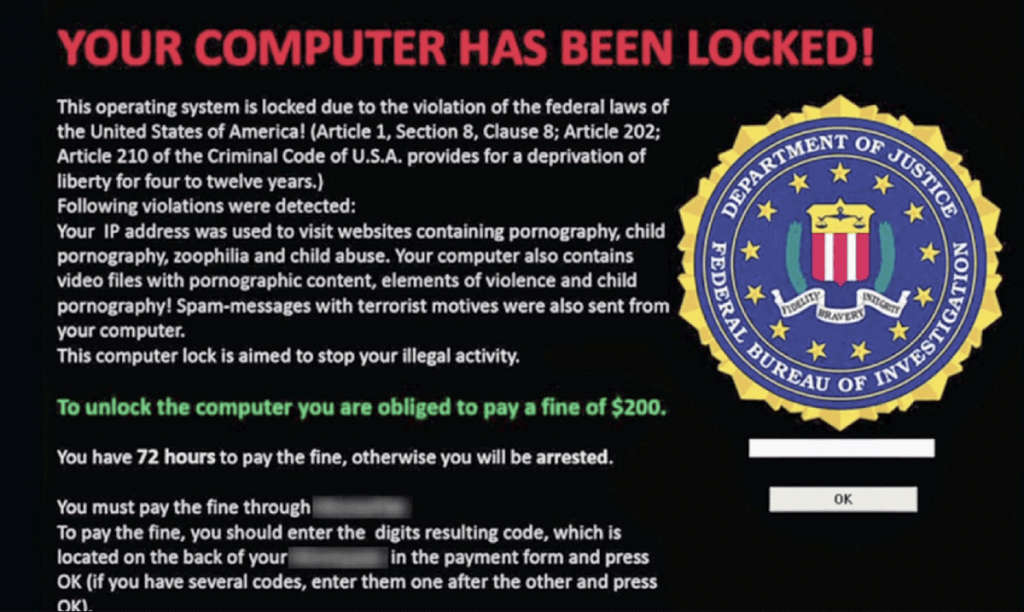

Wbrew pozorom w przypadku ataków ransomware celem hakerów nie jest kradzież danych, które zostały zablokowane na urządzeniach, a jedynie wymuszenie zapłaty od ich właścicieli, najczęściej w dolarach lub trudnych do namierzenia kryptowalutach. Dlatego też w tego typu atakach powszechnie stosowane jest pozorowanie, że wyświetlana informacja oraz blokada urządzenia wynika z działania policji lub innej jednostki specjalnej, co może skutecznie zmanipulować, wystraszyć i zmusić Cię do podjęcia szybkiej decyzji o wpłaceniu okupu.

Rodzaje ransomware

Istnieją 3 rodzaje złośliwego oprogramowania ransomware, które atakują komputery, smartfony, tablety i wszelkie inne urządzenia posiadające dostęp do Internetu. I tylko jednego z nich można pozbyć się bez potrzeby uiszczania okupu cyberprzestępcom.

Pierwszy z nich, najłagodniejszy, nosi nazwę screen-locker. To złośliwe oprogramowanie blokuje całkowicie dostęp do zawartości urządzenia, które staje się bezużyteczne. To właśnie ten rodzaj ransomware nie wymusza płatności okupu. Jednak wymaga zapewnienia sobie pomocy ze strony specjalistów czy osób o większej wiedzy technicznej, aby przywrócić urządzenie do prawidłowego działania. To zwykle wiąże się z utratą przechowywanych na nim danych oraz może nieść za sobą ryzyko jego uszkodzenia. Screen-locker jest jednak rzadko wykorzystywany, dlatego że nie przynosi pożądanych efektów finansowych dla posługujących się nim hakerów.

Crypto-ransomware jest sprytniejszy i o wiele bardziej skuteczny, ponieważ nie da się go pozbyć bez kodu deszyfrującego. Blokuje on dostęp nie tylko do plików znajdujących się na urządzeniu, ale również tych przechowywanych w chmurze. Jest to skomplikowane oprogramowanie, które wykorzystuje zaawansowany typ szyfrowania, stosowany m.in. do ochrony transakcji bankowych czy komunikacji wojskowej. Bez kodu deszyfrującego, za który cyberprzestępcy żądają zapłaty, nie jest możliwe odzyskanie przechowywanych na komputerze i w chmurze plików.

Ostatnim rodzajem, najmłodszym i najbardziej niebezpiecznym jest disk-encryptor (np. Petya), który w porównaniu do poprzednika szyfruje nie tylko pliki, ale cały dysk. Jeśli tego typu oprogramowanie zostanie zainstalowane na Twoim urządzeniu, nie będziesz w stanie z niego korzystać, system będzie zupełnie bezużyteczny, dopóki nie zastosujesz kodu deszyfrującego.

Jak rozpoznać atak ransomware?

Najczęściej oprogramowanie typu ransomware rozsyłane jest e-mailem, który może przykuć Twoją uwagę (np. informacja o niezapłaconych fakturach, potwierdzenie zamówienia, CV, wiadomość z banku). Wiadomość zwykle bardzo dobrze podszywa się pod pochodzącą od zaufanego nadawcy, a złośliwy program najczęściej skrywa się w załącznikach. Proces szyfrowania plików lub dysku rozpoczyna się w momencie kliknięcia i otwarcia załącznika z groźną zawartością. Gdy wirus zakończy szyfrowanie, na ekranie zainfekowanego urządzenia wyświetla się wiadomość z żądaniem okupu i szczegółową instrukcją jak go zapłacić, aby odzyskać dostęp do zablokowanych danych.

Inną możliwością zainfekowania urządzenia jest instalacja niesprawdzonych wtyczek do przeglądarki lub wchodzenie na nieznane i niesprawdzone strony internetowe. Hakerzy wykorzystują błędy i luki w zabezpieczeniach przeglądarki lub znanych wtyczek w momencie, gdy następuje tzw. crush tych komponentów. Do instalacji złośliwego oprogramowania na urządzeniu dochodzi automatycznie i nawet dobre praktyki zachowania bezpieczeństwa w sieci nie są wystarczające, aby się przed nią ochronić.

Najbardziej znaną formą ataku ransomware jest jednak dołączenie oprogramowania szyfrującego do pirackich plików pobieranych z torrentów lub innych internetowych stron, na których nielegalnie rozpowszechniane są skopiowane płatne programy (czyli tzw. warez).

Ochrona przed ransomware, czyli co zrobić w przypadku ataku?

Pomimo tego, że ransomware jest bardzo skomplikowanym i szkodliwym oprogramowaniem wyłudzającym pieniądze oraz szyfrującym dane zapisane na urządzeniu, istnieją sposoby ochrony przed nim. Zapoznaj się z kilkoma poradami i trikami, aby uniknąć utraty swoich cennych zasobów:

- Korzystaj z oprogramowania antywirusowego wykrywającego zagrożenie typu ransomware i pamiętaj o jego aktualizacji.

Jeśli jeszcze nie posiadasz zainstalowanego pakietu chroniącego przed zagrożeniami online, skorzystaj z najlepszych na rynku rozwiązań. Najbardziej doświadczeni producenci oprogramowania antywirusowego zapewniają wszechstronne zabezpieczenia przed różnymi rodzajami zagrożeń, w tym nawet najnowszymi typami ransomware, które zapobiegną otwarciu i zainstalowaniu szkodliwego wirusa na wszystkich Twoich urządzeniach. Sprawdź m.in.: Norton 360 Deluxe, Bitdefender Family Pack lub Total Security.

- Regularnie twórz kopie zapasowe swoich najważniejszych plików (back-up) i przechowuj je na nośniku, który nie jest stale podłączony do Twojego urządzenia (np. przenośny dysk, pendrive). Dzięki temu bez trudu odzyskasz i przywrócisz ostatnie wersje zapisanych plików w przypadku zablokowania urządzenia.

Dostępne są również darmowe programy do usuwania złośliwego oprogramowania ransomware, z których możesz skorzystać w razie ataku. Rozszyfrują one zablokowane pliki, dzięki czemu ponownie będziesz miał do nich dostęp. Poniżej znajduje się lista najczęściej wykorzystywanych rodzajów ransomware oraz programów, które skutecznie z nimi walczą:

Apocalypse

Szyfruje pliki i dodaje im dodatkowe rozszerzenie tj.: .encrypted, .locked lub .SecureCrypted oraz zapisuje na urządzeniu pliki z żądaniem okupu z rozszerzeniem .How_To_Decrypt.txt, README.txt, .Contact_Here_To_Recover_Your_Files.txt. Program rozszyfrowujący: dla starszej wersji ransomware – AVG Apocalypse Decryptor, dla nowszej wersji – AVG ApocalypseVM Decryptor.

BadBlock

W przypadku tego rodzaju ransomware rozszerzenia plików nie są zmieniane, ale na urządzeniu pojawia się plik z żądaniem okupu (z napisem „BadBlock is on the Block” na czerwonym tle) o nazwie HelpDecrypt.html. Program rozszyfrowujący: AVG BadBlock Decryptor.

Crypt888 lub Mircop

Zmienia tapetę urządzenia na obraz z maską Guya Fawkesa oraz dodaje do szyfrowanych plików prefiks Lock. Program rozszyfrowujący: AVG Crypt888 Decryptor.

Legion

To oprogramowanie dodaje długie rozszerzenie do szyfrowanych plików np. 05-06-2020-20-27-23_$f_tactics@aol.com$.legion oraz wyświetla nową tapetę z żądaniem okupu i mailem f_tactics@aol.com. Program rozszyfrowujący: AVG Legion Decryptor.

SZFLocker

Dodaje on rozszerzenie do plików .szf oraz informacje o możliwości odszyfrowania plików pod adresem mailowym deszyfrator.deszyfr@yandex.ru po uiszczeniu opłaty. Program rozszyfrowujący: AVG SZFLokcer Decryptor.

TeslaCrypt

Ten ransomware jest nieco trudniejszy w wykryciu, ponieważ do plików dodaje różne rozszerzenia np. .mp3, .vvv, .micro, a czasem nazwy plików pozostają niezmienione. Program rozszyfrowujący: AVG TeslaCrypt Decryptor.

Jak widać, o ile komunikat nie jest wyświetlany automatycznie, nie zawsze będzie łatwo rozpoznać rodzaj ransomware, jaki został wykorzystany do ataku. Istnieje jednak również darmowe rozwiązanie, które umożliwi szybką i łatwą identyfikację jego typu: ID Ransomware. Dodatkowo program ten wyposażony jest w narzędzia, które mogą poradzić sobie z zainstalowanym na Twoim urządzeniu szkodliwym oprogramowaniem. ID Ransomware odszyfrowuje dane w przypadku infekcji około 50 różnych ransomware, a jeśli nie posiada w swojej bazie tego, który zaatakował Twoje urządzenie, przekieruje Cię automatycznie na forum pomocy, dzięki czemu w przyszłości może pojawić się możliwość odzyskania Twoich plików.

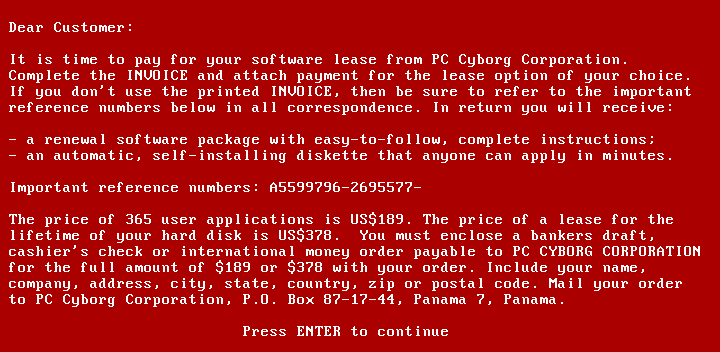

Historia ransomware

Za pierwszy atak ransomware uznaje się ten przeprowadzony już w 1989 r. przez Josepha Poppa za pomocą rozsyłanych dyskietek. Jego oprogramowanie szantażujące o nazwie AIDS (znane też pod nazwą PC Cyborg) ukrywało pliki na komputerach oraz szyfrowało ich nazwy. Dodatkowo wyświetlało informacje o zakończeniu licencji na używane programy i przekazywało ofierze wiadomość o konieczności wpłacenia 189$ na kontro PC Cyborg Corporation w celu jej przedłużenia oraz usunięcia szkodnika. Twórca, mimo że został zatrzymany, nie został nigdy skazany ze względu na swoją niepoczytalność, a cały zysk z jego ataku ransomware przekazano na badania nad lekarstwem na chorobę AIDS.

W kolejnych latach pojawiało się coraz więcej modyfikacji pierwszego oprogramowania ransomware, jednak największe zagrożenie przyniósł GpCode, który blokował dane osobowe, wykorzystując do tego słabe szyfrowanie RSA.

W roku 2007 powstał nowy rodzaj ransomware, o wiele groźniejszy, ponieważ blokował dostęp nie tylko do plików czy danych, ale do całych urządzeń. WinLock, bo o nim mowa, zapewniał przejęcie kontroli nad komputerem ofiary i wyświetlał na jego ekranie treści pornograficzne oraz żądanie okupu, który miał zostać przekazany poprzez wysłanie płatnego SMSa.

W 2012 r. pojawiła się kolejna odsłona oprogramowania ransomware, które tym razem podszywało się pod organy ściągania – na urządzeniu wyświetlany był komunikat z żądaniem niezwłocznej płatności, która miała pozwolić uniknąć aresztowania lub kary za popełnione przestępstwo. Wiadomość tę uwiarygadniało użycie danych osobowych właścicieli komputerów, co powodowało że zaatakowane osoby chętniej płaciły okup i nie nabierały podejrzeń, że są ofiarami ataku cyberprzestępców.

W 2016 r. pierwszego ransomware doczekały się również komputery z systemem MacOS – był to KeRanger, który atakował aplikację Transmission. Po jej uruchomieniu następowało skopiowanie na komputer złośliwego programu, który przez 3 dni pozostawał w ukryciu, a następnie blokował dostęp do zasobów na dysku. Firma Apple zaktualizowała wbudowane oprogramowanie i uniemożliwiła dalsze ataki przez tego szkodnika, jednak zagrożenie na komputerach z systemem MacOS wciąż jest realne.

Obecnie spotykamy się z coraz bardziej zaawansowanymi i groźniejszymi rodzajami oprogramowania ransomware, których celami są duże międzynarodowe firmy. Ataki na skalę światową są bardzo groźne zwłaszcza ze względu na to, że globalne organizacje posiadają w swych zasobach setki tysięcy danych osobowych. To również niezwykle kusząca forma ataków dla cyberprzestępców – szantażowane koncerny są bowiem w stanie zapłacić dużo większą cenę niż prywatny użytkownik. Nie oznacza to jednak, że hakerzy stracili zainteresowanie działaniami na mniejszą skalę, z wykorzystaniem dobrze już znanych rodzajów ransomware.

Każdy z nas narażony jest na atak ransomware. Każdy z nas może jednak podjąć kroki, które mogą mu zapobiec lub chociaż zminimalizować jego groźne skutki. Pamiętaj o dobrych praktykach bezpieczeństwa podczas korzystania z sieci i zainstalowaniu sprawdzonego oprogramowania antywirusowego. Twórz regularnie kopie zapasowe danych – wtedy nawet jeśli staniesz się ofiarą ataku ransomware nie będziesz zmuszony do płacenia okupu i unikniesz wyłudzenia pieniędzy. Dzięki temu przyczynisz się też do zmniejszenia skuteczności i opłacalności ataków hakerskich za pomocą złośliwego ransomware, a może nawet do zaprzestania korzystania z niego przez cyberprzestępców.

32 220 35 21

32 220 35 21 biuro@omegasoft.pl

biuro@omegasoft.pl

@OmegaSoft

@OmegaSoft